互联网安全

网络安全

系统安全

银河麒麟V10加固操作指南

应用安全

本文档使用 MrDoc 发布

-

+

首页

银河麒麟V10加固操作指南

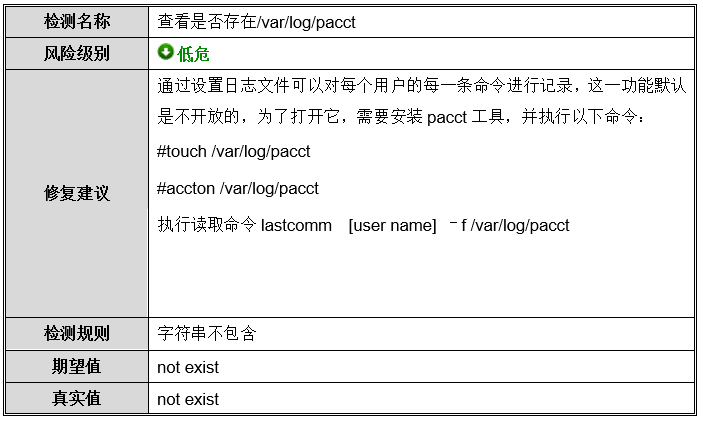

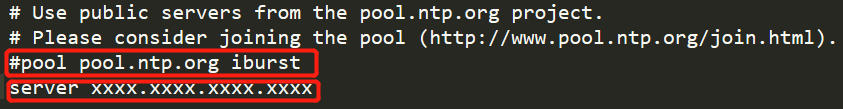

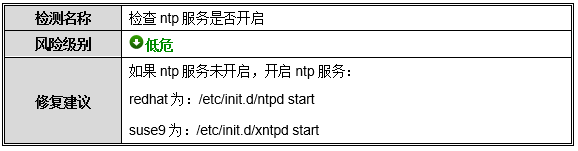

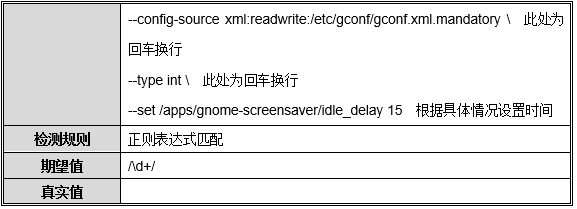

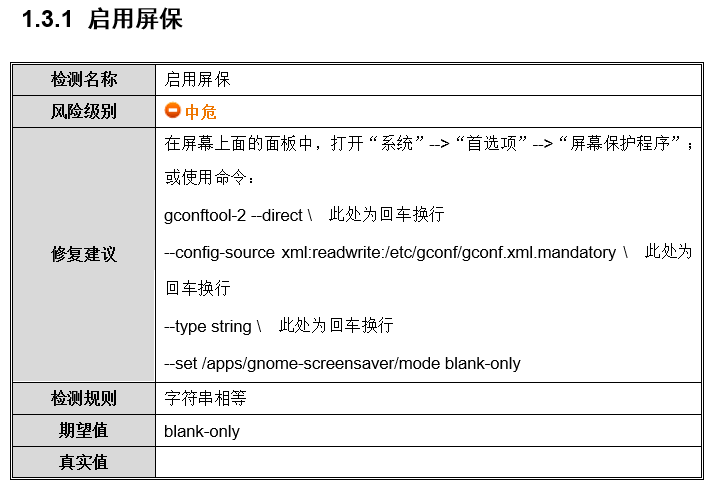

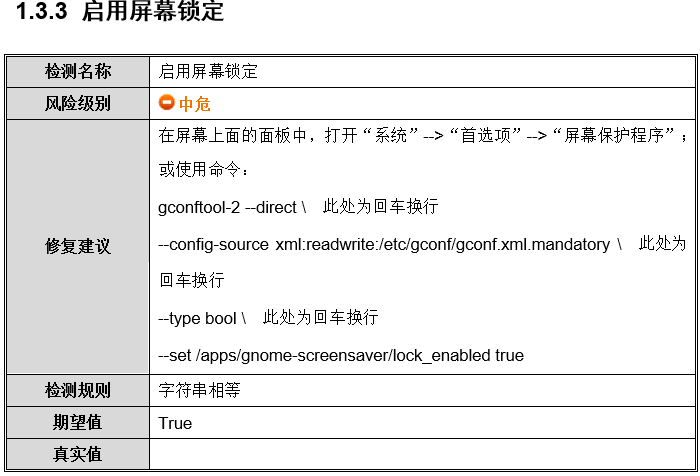

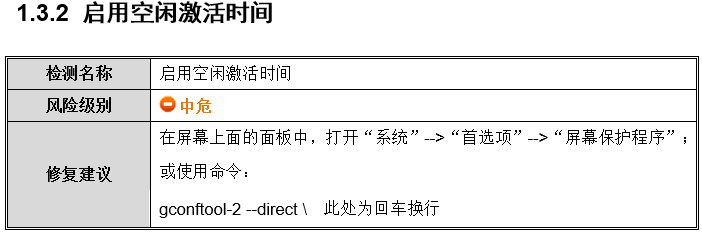

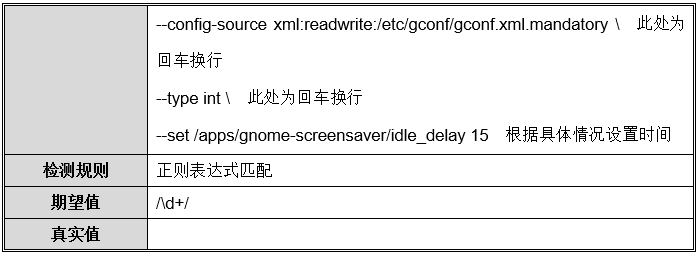

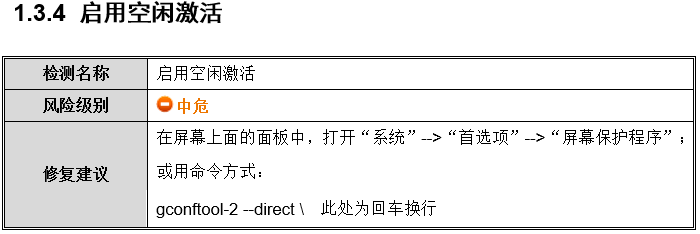

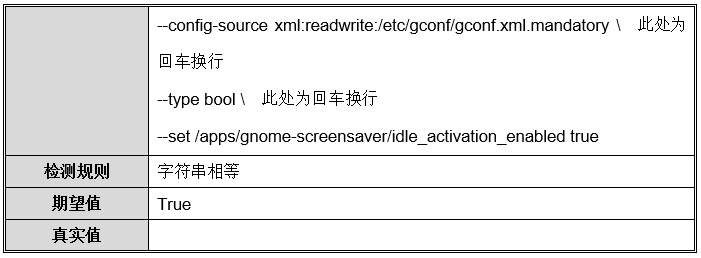

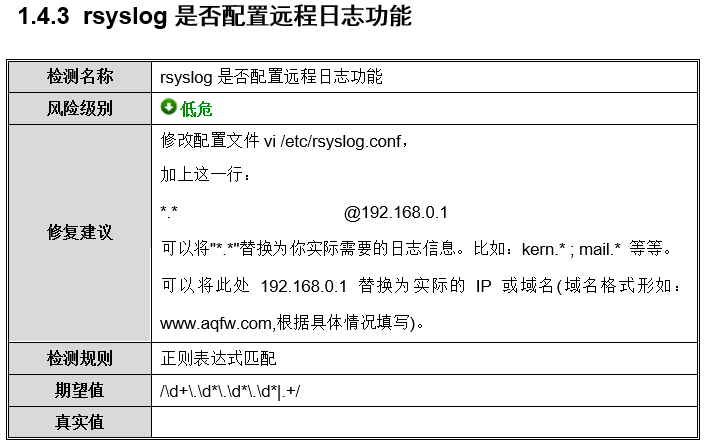

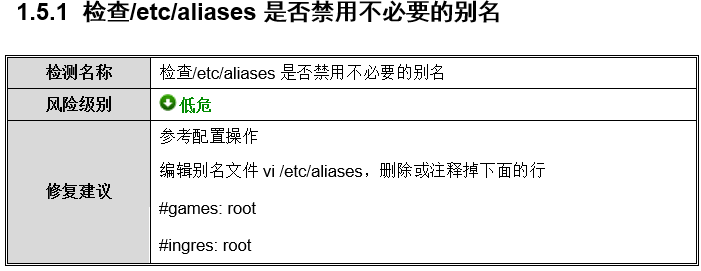

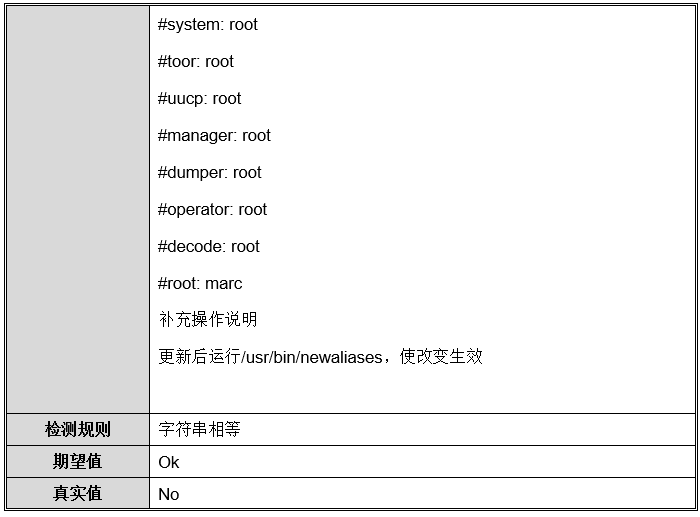

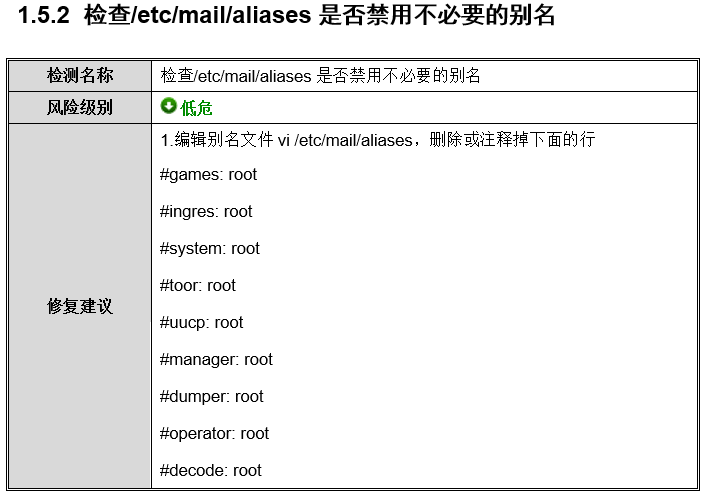

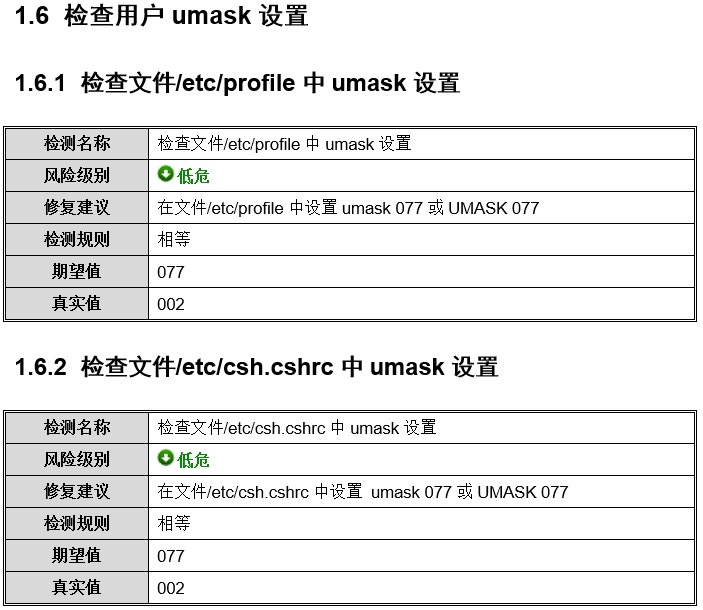

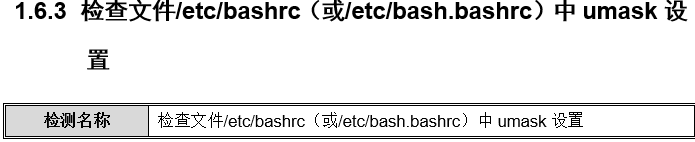

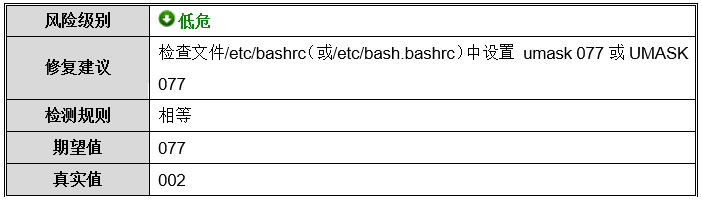

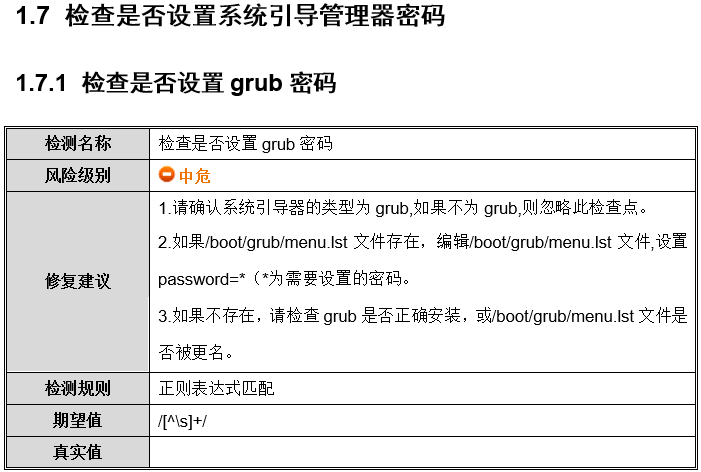

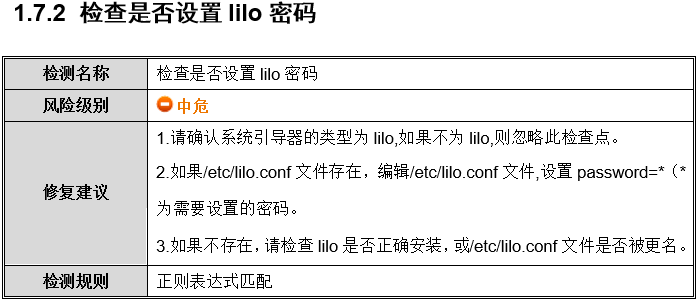

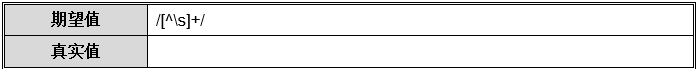

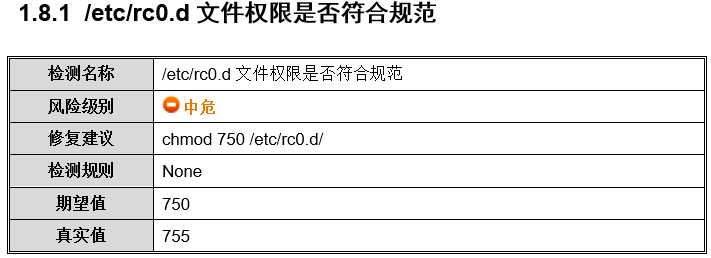

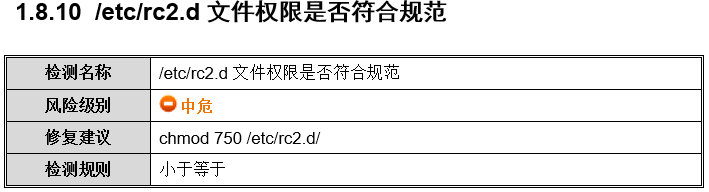

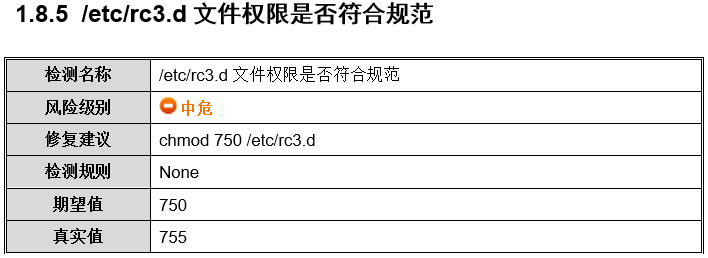

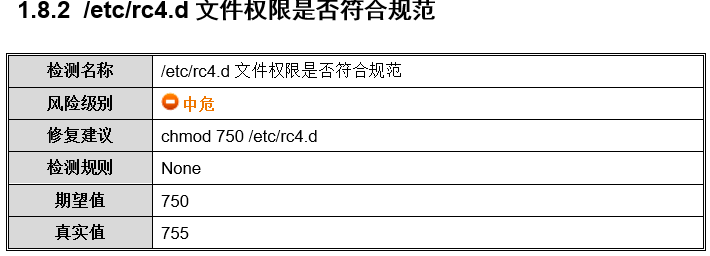

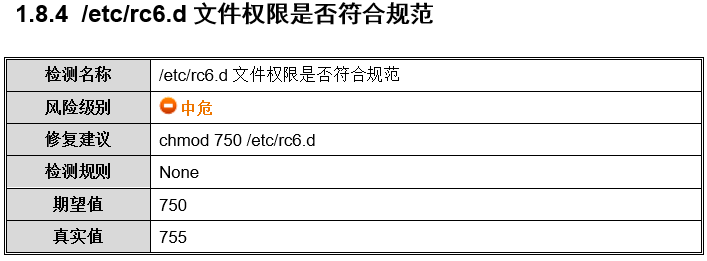

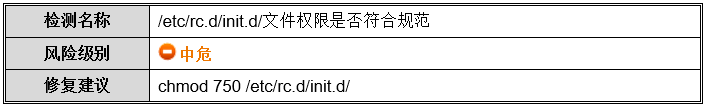

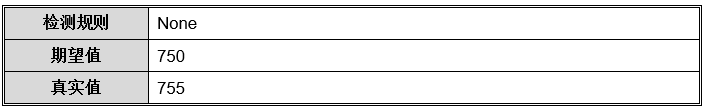

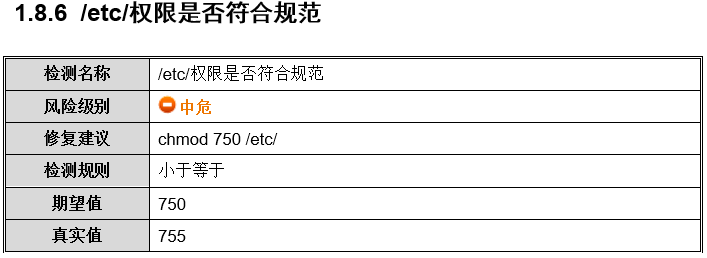

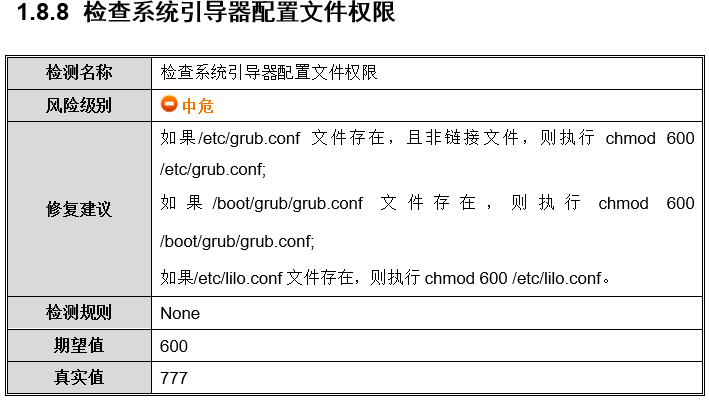

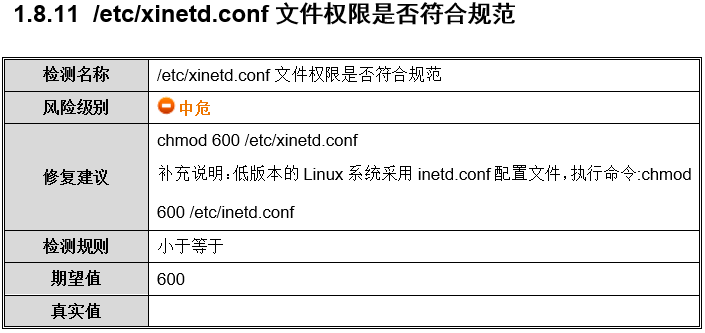

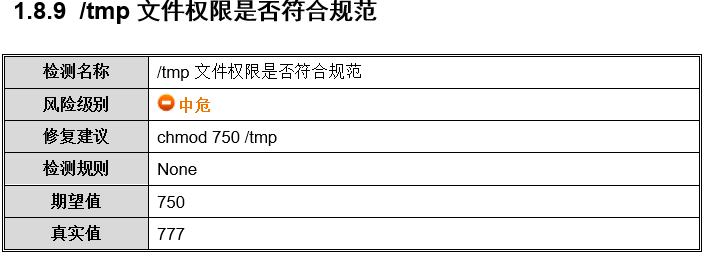

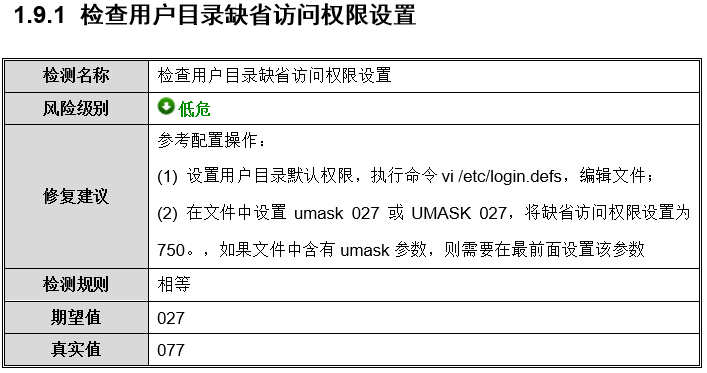

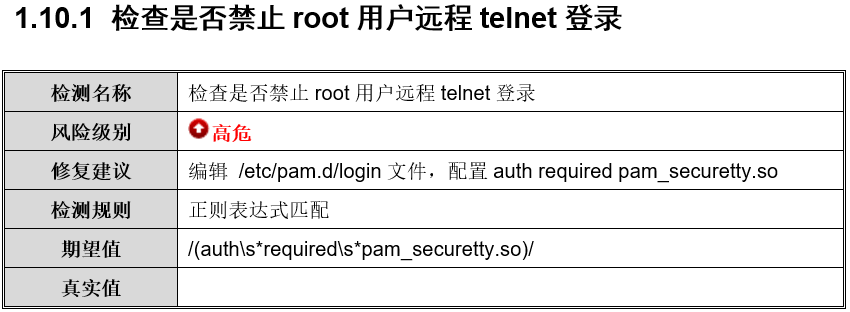

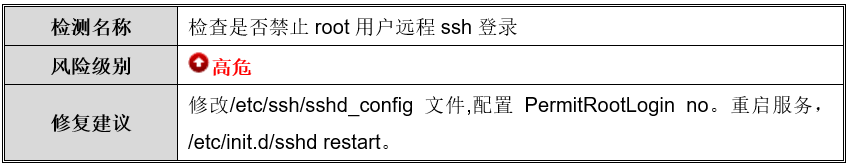

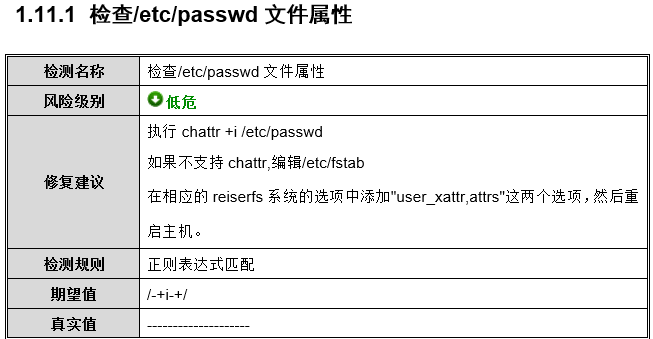

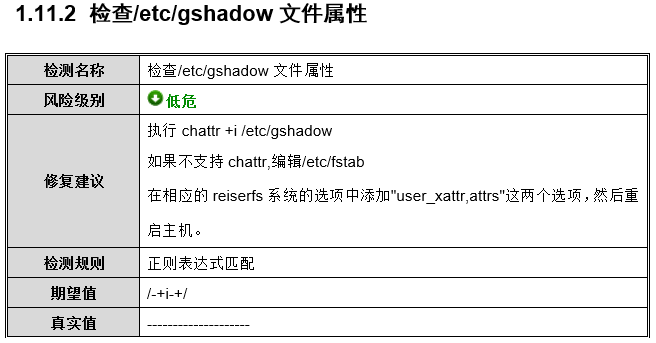

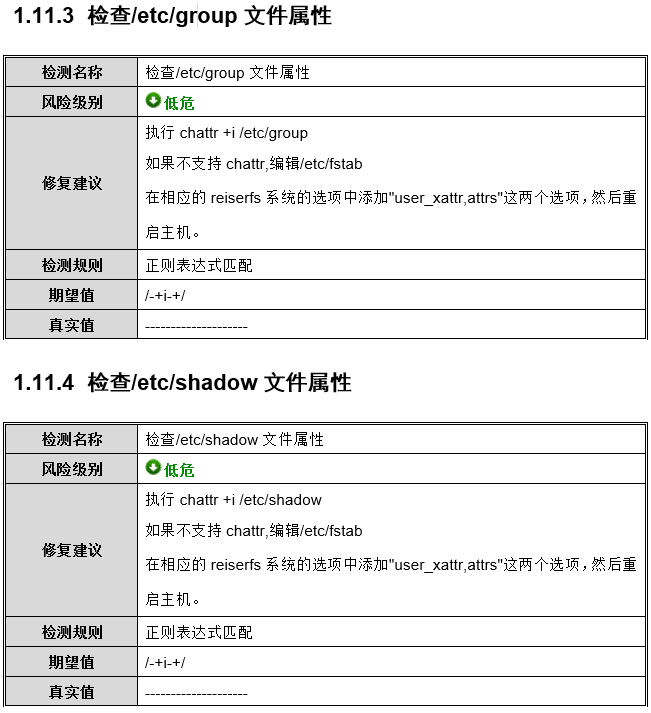

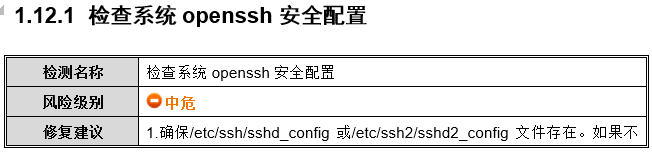

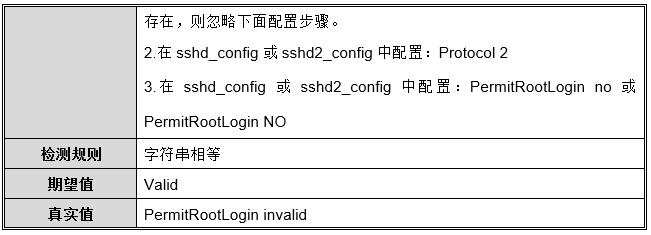

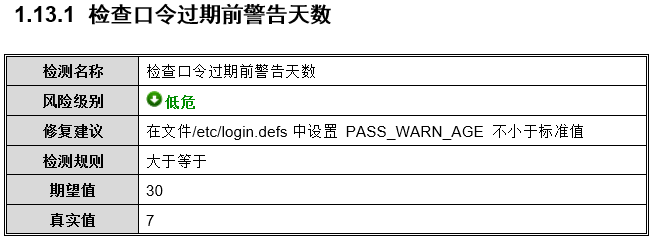

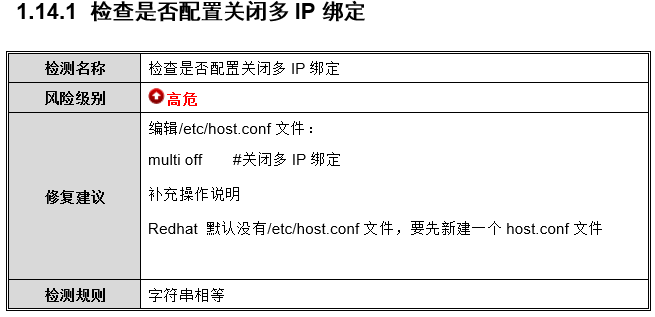

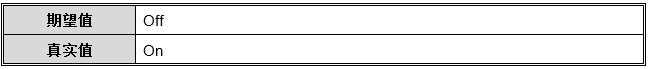

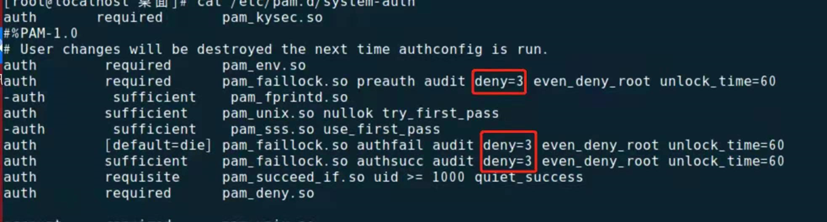

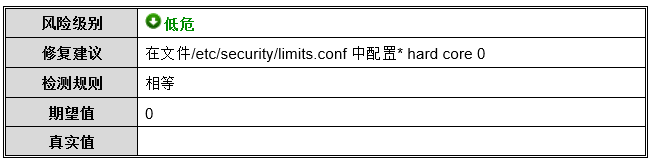

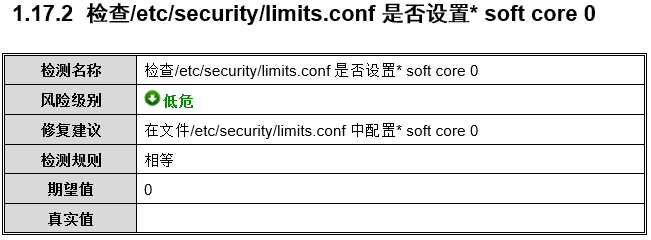

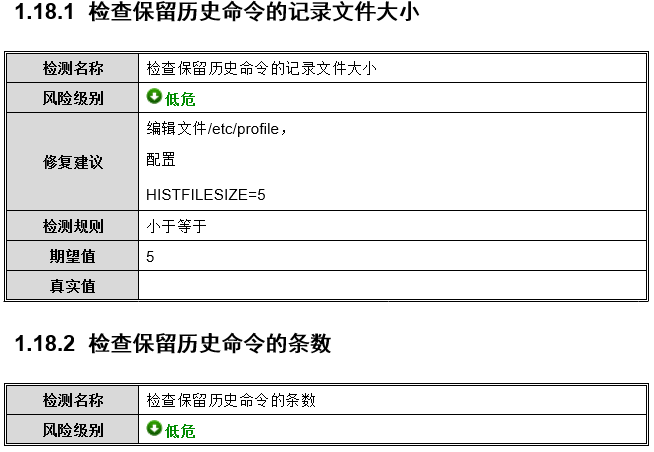

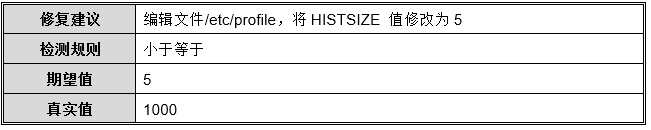

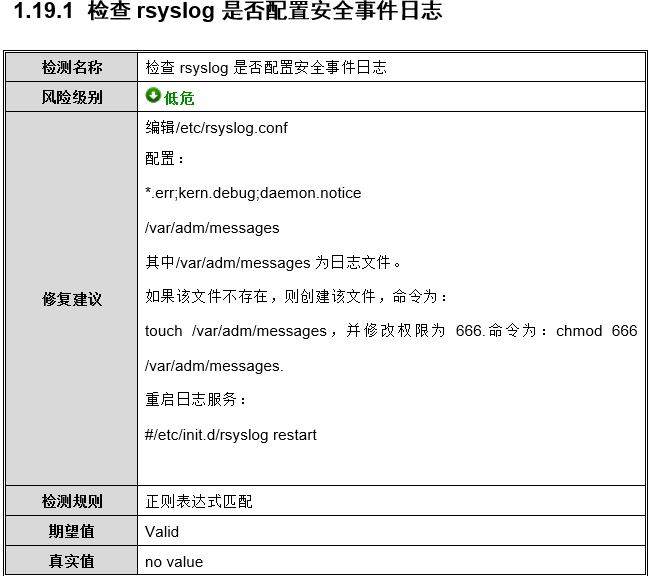

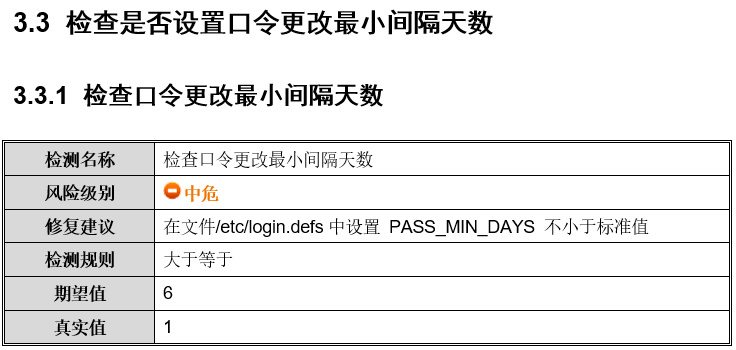

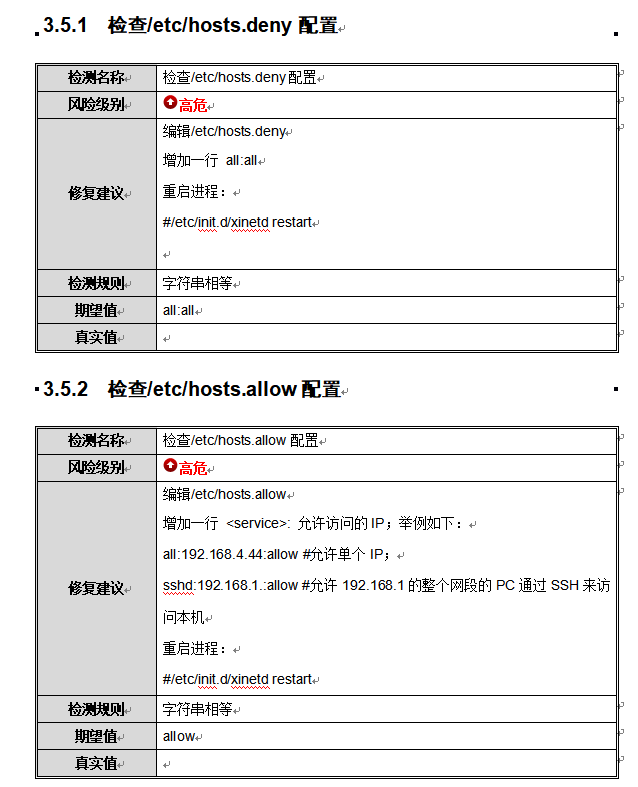

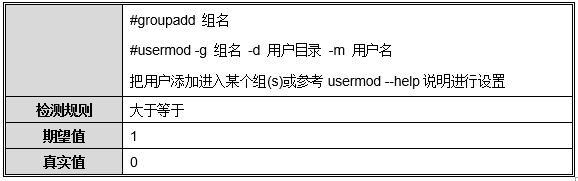

# 一、银河麒麟 # 1、检查看是否存在/var/log/pact 补充建议:需要额外安装psacct工具,arm架构的软件包链接为 <http://update.cs2c.com.cn:8080/NS/V10/V10SP1/os/adv/lic/base/aarch64/Packages/psacct-6.6.4-4.ky10.aarch64.rpm> 安装命令:rpm –ivh psacct-6.6.4-4.ky10.aarch64.rpm 启动服务:systemctl enable psacct、systemctl start psacct 安装并启动服务后,按照修复建议进行操作即可。  # 2、检查ntp服务是否开启 **补充建议:**系统本身不带ntp服务,需自行安装ntp软件包,ntp服务的配置文件为/etc/chrony.conf,如下图所示注释掉以pool开头的那一行内容,然后输入server IP,其中IP为云平台时间同步服务器的IP,再执行systemctl enable chronyd、systemctl restart chronyd。    # 3、检查是否配置定时自动屏幕锁定 **补充建议:**对于具备图形化界面的系统默认已经开启了定时自动屏幕锁定,如需更改空闲激活时间的则需要到“开始菜单”“控制面板”“电源管理”进行设置。此项建议通过图形化界面操作,不建议按照命令行操作。        # 4、检查是否配置远程日志功能 **补充建议**:银河麒麟高级服务器系统V10默认使用rsyslog作为日志服务,不再使用syslog、syslog-ng日志服务。因此,可按照下列修复建议进行操作,但建议加上端口号即“*.* @日志服务器IP:514”,日志服务器默认是514端口,但根据实际情况来定。  # 5、检查别名文件/etc/aliase(或/etc/mail/aliases)配置 **补充建议:**该项不建议修改,这会导致未知风险。    # 6、检查用户umask设置 **补充建议:**系统中的/etc/profile、/etc/csh.cshrc、/etc/bashrc的默认umask值比修复建议更小,即权限限制更严,不建议进行修复。    # 7、检查是否设置系统引导管理器密码 **补充建议:**系统引导器的类型为grub2,并且默认已经设置了系统引导管理器的密码,因此可以不进行操作。    # 8、检查重要目录或文件权限设置 (1)/etc/rc0.d/、/etc/rc1.d、/etc/rc2.d、/etc/rc3.d、/etc/rc4.d、/etc/rc5.d、/etc/rc6.d、/etc/rc.d/init.d/这些目录跟系统启动初始化有关,如果修改权限可能会导致系统启动异常等风险,因此不建议进行修复操作。          (2)/etc/目录是系统存放重要配置文件的目录,修改权限会导致未知的风险,不建议进行修复操作。  (3)系统采用的是grub2引导类型,修改grub引导器的配置文件的权限有可能会导致系统启动故障等风险,不建议进行修复操作。  (4)系统默认不自带xinetd相关软件包,因此不建议按以下操作。  (5)该目录为用户存储的基本安全控制文件,如果修改权限会导致未知风险,因此不建议进行修复操作。  (6)/tmp目录为临时文件目录,如果修改该目录权限有可能会导致其他非root账号的用户读取不到该目录等其他风险,因此不建议进行修复操作。  # 9、检查用户目录缺省访问权限设置 修改umask值会导致出现未知风险(例如上层应用系统读取、写入数据可能会有问题),不建议进行修复操作。  # 10、检查是否禁止root用户远程telnet登录 系统默认没有安装telnet工具,如有卸载telnet软件包即可  # 11、检查是否禁止root用户远程ssh登录 按照下列修复建议进行操作即可,重启服务命令为systemctl restart sshd,不过要注意的是操作后就无法使用root账号ssh远程登录服务器系统了。 如果想让普通用户通过sudo命令获取root权限则需要在/etc/sudoers文件里面末尾写入"xxx ALL=(ALL) ALL",其中xxx为普通用户名称。   # 12、检查重要文件属性设置 修改/etc/passwd、/etc/gshadow、/etc/group、/etc/shadow文件属性会导致无法正常登录系统、修改账号密码以及与账号管理相关操作等风险,并且系统本身对于用户信息例如用户密码是有加密的,不建议按此操作。    # 13、检查系统openssh安全配置 按照第11条操作即可。   # 14、检查是否设置口令过期前警告天数 按照下列修复建议操作即可。  # 15、检查是否配置关闭绑定多IP绑定   按照下列修复建议操作即可。 # 16、检查是否配置关闭IP伪装 银河麒麟高级服务器操作系统V10已不支持该功能,并且国内外主流Linux发行版也早抛弃该功能了,例如RHEL7.5之后版本的系统。因此不建议按此操作。  # 17、检查账户认证失败次数限制 如下图修改/etc/pam.d/system-auth文件中deny的参数即可。   # 18、检查密码重复使用次数限制 按照下列修复建议操作即可。  # 19、检查系统core dump设置 银河麒麟高级服务器操作系统V10支持以下操作来关闭core dump,这意味着无法获取到进程的相关core dump日志,因此建议根据实际情况进行操作。    # 20、检查历史命令设置 按照下列修复建议操作即可。   # 21、检查安全事件日志配置 银河麒麟高级服务器系统V10默认使用rsyslog作为日志服务,不再使用syslog、syslog-ng日志服务。因此,按照下列修复建议操作即可。  # 22、检查是否设置口令更改最小间隔天数 按照下列修复建议操作即可。  # 23、检查是否限制远程登录IP范围 在银河麒麟高级服务器操作系统V10中,已不支持/etc/hosts.allow及/etc/hosts.deny等相关配置,OpenSSH服务也不再使用tcp\_wrappers进行限制。如果非得限制访问的IP地址,可以通过防火墙 firewalld 工具进行限制。  # 24、检查是否按组进行账号管理 不建议对系统默认自带的用户以及用户组进行操作,这会导致未知风险引起系统故障。但是对于自己额外创建的账号自行规划管理即可。 # 25、检查是否按用户分配账号   不建议对系统默认自带的用户以及目录进行操作,这会导致未知风险。但是对于自己额外创建的账号自行规划管理即可。  # 26、检查是否安装chkrootkit进行系统监测 这个工具属于第三方软件,存在未知风险。另外根据文档提供的链接也无arm架构环境的安装包,不建议按此操作。  # 27、检查是否设置ssh登录前警告Banner 系统通过ssh登录默认已经有警告Banner信息,可以不用进行修改。

Nathan

2023年4月10日 12:23

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文件

Docx文件

分享

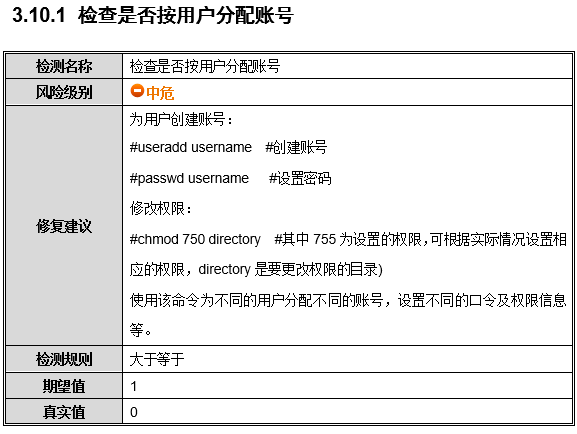

链接

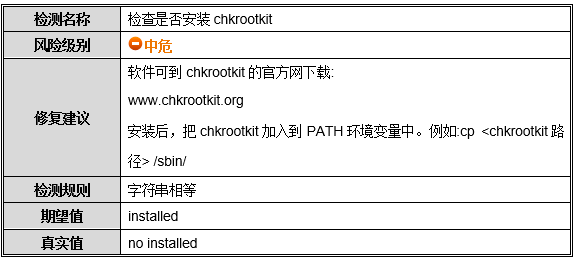

类型

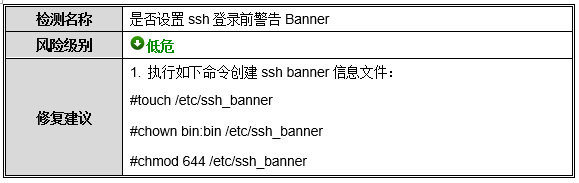

密码

更新密码