Kubernetes

一、基础知识

1. 概念和术语

2. Kubernetes特性

3. 集群组件

4. 抽象对象

5. 镜像加速下载

二、安装部署kubeadm

1. 基础环境准备

2. 安装runtime容器(Docker)

3. 安装runtime容器(Contained)

4. Containerd进阶使用

5. 部署kubernets集群

6. 部署calico网络组件

7. 部署NFS文件存储

8. 部署ingress-nginx代理

9. 部署helm包管理工具

10. 部署traefik代理

11. 部署dashboard管理面板(官方)

12. 部署kubesphere管理面板(推荐)

12. 部署metrics监控组件

13. 部署Prometheus监控

14. 部署elk日志收集

15. 部署Harbor私有镜像仓库

16. 部署minIO对象存储

17. 部署jenkins持续集成工具

三、kubectl命令

1. 命令格式

2.node操作常用命令

3. pod常用命令

4.控制器常用命令

5.service常用命令

6.存储常用命令

7.日常命令总结

8. kubectl常用命令

四、资源对象

1. K8S中的资源对象

2. yuml文件

3. Kuberbetes YAML 字段大全

4. 管理Namespace资源

5. 标签与标签选择器

6. Pod资源对象

7. Pod生命周期与探针

8. 资源需求与限制

9. Pod服务质量(优先级)

五、资源控制器

1. Pod控制器

2. ReplicaSet控制器

3. Deployment控制器

4. DaemonSet控制器

5. Job控制器

6. CronJob控制器

7. StatefulSet控制器

8. PDB中断预算

六、Service和Ingress

1. Service资源介绍

2. 服务发现

3. Service(ClusterIP)

4. Service(NodePort)

5. Service(LoadBalancer)

6. Service(ExternalName)

7. 自定义Endpoints

8. HeadlessService

9. Ingress资源

10. nginx-Ingress案例

七、Traefik

1. 知识点梳理

2. 简介

3. 部署与配置

4. 路由(IngressRoute)

5. 中间件(Middleware)

6. 服务(TraefikService)

7. 插件

8. traefikhub

9. 配置发现(Consul)

10. 配置发现(Etcd)

八、存储

1. 配置集合ConfigMap

6. downwardAPI存储卷

3. 临时存储emptyDir

2. 敏感信息Secret

5. 持久存储卷

4. 节点存储hostPath

7. 本地持久化存储localpv

九、rook

1. rook简介

2. ceph

3. rook部署

4. rbd块存储服务

5. cephfs共享文件存储

6. RGW对象存储服务

7. 维护rook存储

十、网络

1. 网络概述

2. 网络类型

3. flannel网络插件

4. 网络策略

5. 网络与策略实例

十一、安全

1. 安全上下文

2. 访问控制

3. 认证

4. 鉴权

5. 准入控制

6. 示例

十二、pod调度

1. 调度器概述

2. label标签调度

3. node亲和调度

4. pod亲和调度

5. 污点和容忍度

6. 固定节点调度

十三、系统扩展

1. 自定义资源类型(CRD)

2. 自定义控制器

十四、资源指标与HPA

1. 资源监控及资源指标

2. 监控组件安装

3. 资源指标及其应用

4. 自动弹性缩放

十五、helm

1. helm基础

2. helm安装

3. helm常用命令

4. HelmCharts

5. 自定义Charts

6. helm导出yaml文件

十六、k8s高可用部署

1. kubeadm高可用部署

2. 离线二进制部署k8s

3. 其他高可用部署方式

十七、日常维护

1. 修改节点pod个数上限

2. 集群证书过期更换

3. 更改证书有效期

4. k8s版本升级

5. 添加work节点

6. master节点启用pod调度

7. 集群以外节点控制k8s集群

8. 删除本地集群

9. 日常错误排查

10. 节点维护状态

11. kustomize多环境管理

12. ETCD节点故障修复

13. 集群hosts记录

14. 利用Velero对K8S集群备份还原与迁移

15. 解决K8s Namespace无法正常删除的问题

16. 删除含指定名称的所有资源

十八、k8s考题

1. 准备工作

2. 故障排除

3. 工作负载和调度

4. 服务和网络

5. 存储

6. 集群架构、安装和配置

本文档使用 MrDoc 发布

-

+

首页

6. 示例

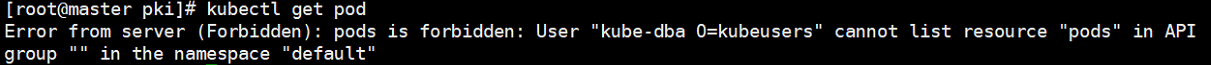

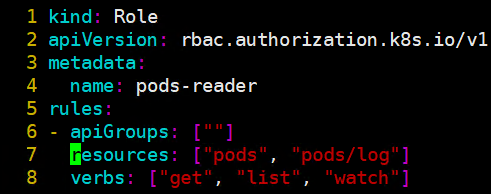

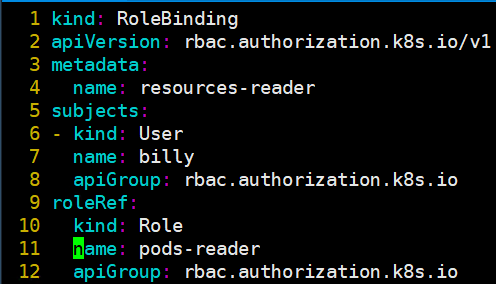

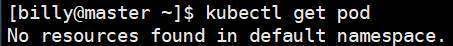

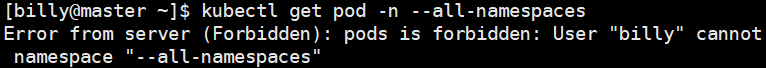

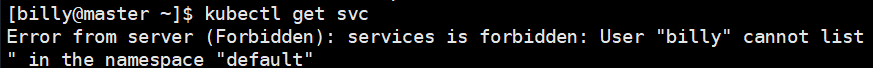

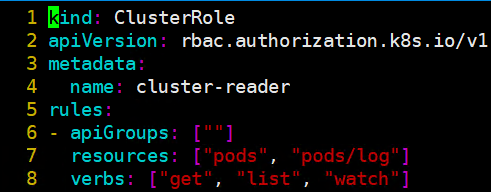

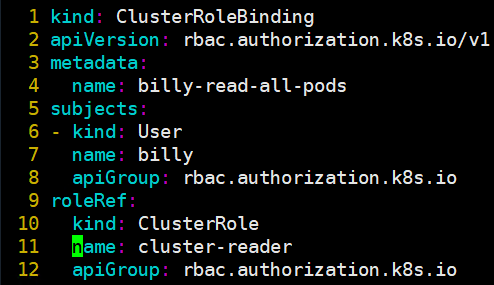

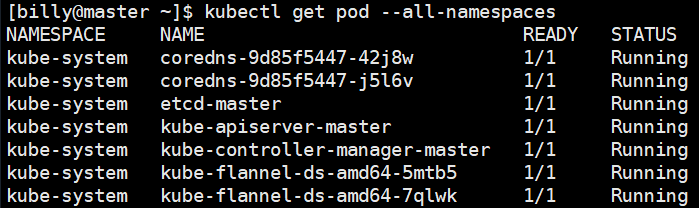

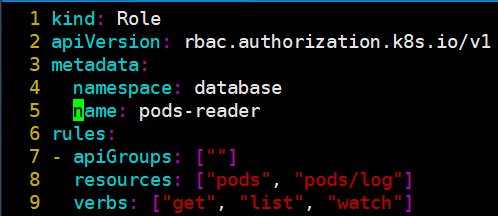

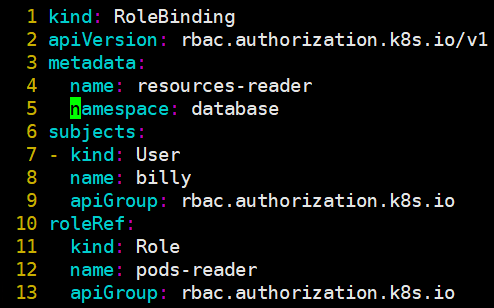

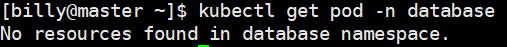

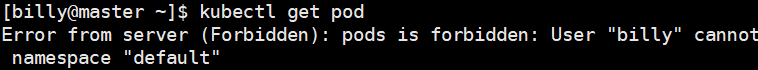

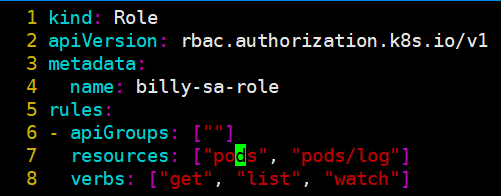

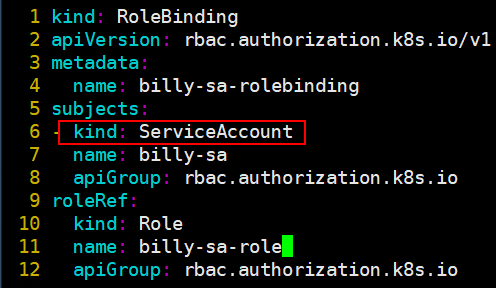

# 一、创建一个User Account 1. 为billy用户创建私钥及证书文件 - 生成私钥文件,并将文件放置于/etc/kubernetes/pki/专用目录中: ```bash [root@master ~]# cd /etc/kubernetes/pki/ [root@master pki]#(umask 077;openssl genrsa -out billy.key 2048) ``` - 创建证书签署请求,-subj选项中CN的值将被kubeconfig作为用户名使用,O的值将被识别为用户组: ```bash [root@master pki]# openssl req -new -key kube-dba.key -out kube-dba.csr -subj "/CN=billy O=kubeusers" ``` - 基于kubeadm安装Kubernetes集群时生成的CA签署证书,这里设置其有效时长为3650天: ```bash [root@master pki]# openssl x509 -req -in kube-dba.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out kube-dba.crt -days 3650 ``` 2. 创建配置文件 ```bash # 设置新集群(k8s),指明apiserver地址,k8s证书路径和隐藏证书,并保存在(/root/billy.conf) [root@master pki]# kubectl config set-cluster k8s --server=https://192.168.10.100:6443 --certificate-authority=ca.crt--embed-certs=true --kubeconfig=/root/billy.conf # 配置客户端证书及密钥,用户名信息会通过命令从证书Subject的CN值中自动提取,而组名则来自于“O=kubeusers”的定义: [root@master pki]# kubectl config set-credentials billy --client-certificate=billy.crt --client-key=billy.key --embed-certs=true --kubeconfig=/root/billy.conf # 配置context,用来组合cluster和credentials,即访问的集群的上下文。 [root@master pki]# kubectl config set-context billy@k8s --cluster=k8s --user=billy --kubeconfig=/root/billy.conf # 切换context [root@master pki]# kubectl config use-context billy@k8s --kubeconfig=/root/billy.conf ``` 3. 创建系统用户及k8s验证文件 - 创建系统用户并拷贝配置文件 ```bash [root@master ~]# useradd billy [root@master ~]# mkdir /home/billy/.kube [root@master ~]# cp billy.conf /home/billy/.kube/config [root@master ~]# chown billy.billy -R /home/billy/.kube/ [root@master ~]# su - billy ``` - 测试访问集群资源,不过在启用RBAC的集群上执行命令时,billy并未获得集群资源的访问权限,因此会出现错误提示:  - 切换至admin用户<br />`[root@master pki]# kubectl config use-context kubernetes-admin@kubernetes ` # 二、授权billy访问default命名空间资源 1. 创建Role - 设定读取、列出及监视Pod资源的许可权限:  2. 创建Rolebinding - 用户billy和role pods-reader的绑定  3. 访问验证 - 访问default空间的pod资源信息  - 访问所有名称空间的pod资源信息  - 访问default空间的svc资源信息  # 三、授权billy访问所有命名空间资源 1. 创建ClusterRole - 设定读取、列出及监视Pod资源的许可权限  2. 创建Rolebinding - 用户billy和clusterrole cluster-reader的绑定  3. 访问验证 - 访问所有名称空间的pod资源信息  # 四、授权devuser用户只能访问database名称空间 1. 清除前面授予的权限信息 ```bash [root@master ~]# kubectl delete -f pod-reader.yaml [root@master ~]# kubectl delete -f pod-reader-cluster.yaml [root@master ~]# kubectl delete -f resources-reader.yaml [root@master ~]# kubectl delete -f resources-reader-cluster.yaml ``` 2. 创建database名称空间<br />`[root@master pki]# kubectl create namespace database ` 3. 创建Role,设定只能读取、列出及监视database下的Pod资源的许可权限  4. 创建Rolebinding - 用户billy和role pods-reader的绑定  5. 访问验证 - 访问database下的pod资源信息正常  - 访问default下的pod资源信息报错  # 五、ServiceAccount授权 1. 创建SA<br />`kubectl create sa billy-sa` 2. 创建Role  3. 创建Rolebinding,将billy-sa和billy-sa-role的绑定  4. 验证结果<br />创建完SA之后系统会自动创建一个secret,我们可以获取这个secret里面的token去登录dashboard,就可以看到相应有权限的资源。<br />`kubectl get secret billy-sa-token-9rc55 -o jsonpath={.data.token} |base64 -d` - 还可以在创建pod时在pod的spec里指定serviceAccountName,那么这个pod就拥有了对应的权限。

Nathan

2024年6月22日 12:46

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文件

Docx文件

分享

链接

类型

密码

更新密码