Kubernetes

一、基础知识

1. 概念和术语

2. Kubernetes特性

3. 集群组件

4. 抽象对象

5. 镜像加速下载

二、安装部署kubeadm

1. 基础环境准备

2. 安装runtime容器(Docker)

3. 安装runtime容器(Contained)

4. Containerd进阶使用

5. 部署kubernets集群

6. 部署calico网络组件

7. 部署NFS文件存储

8. 部署ingress-nginx代理

9. 部署helm包管理工具

10. 部署traefik代理

11. 部署dashboard管理面板(官方)

12. 部署kubesphere管理面板(推荐)

12. 部署metrics监控组件

13. 部署Prometheus监控

14. 部署elk日志收集

15. 部署Harbor私有镜像仓库

16. 部署minIO对象存储

17. 部署jenkins持续集成工具

三、kubectl命令

1. 命令格式

2.node操作常用命令

3. pod常用命令

4.控制器常用命令

5.service常用命令

6.存储常用命令

7.日常命令总结

8. kubectl常用命令

四、资源对象

1. K8S中的资源对象

2. yuml文件

3. Kuberbetes YAML 字段大全

4. 管理Namespace资源

5. 标签与标签选择器

6. Pod资源对象

7. Pod生命周期与探针

8. 资源需求与限制

9. Pod服务质量(优先级)

五、资源控制器

1. Pod控制器

2. ReplicaSet控制器

3. Deployment控制器

4. DaemonSet控制器

5. Job控制器

6. CronJob控制器

7. StatefulSet控制器

8. PDB中断预算

六、Service和Ingress

1. Service资源介绍

2. 服务发现

3. Service(ClusterIP)

4. Service(NodePort)

5. Service(LoadBalancer)

6. Service(ExternalName)

7. 自定义Endpoints

8. HeadlessService

9. Ingress资源

10. nginx-Ingress案例

七、Traefik

1. 知识点梳理

2. 简介

3. 部署与配置

4. 路由(IngressRoute)

5. 中间件(Middleware)

6. 服务(TraefikService)

7. 插件

8. traefikhub

9. 配置发现(Consul)

10. 配置发现(Etcd)

八、存储

1. 配置集合ConfigMap

6. downwardAPI存储卷

3. 临时存储emptyDir

2. 敏感信息Secret

5. 持久存储卷

4. 节点存储hostPath

7. 本地持久化存储localpv

九、rook

1. rook简介

2. ceph

3. rook部署

4. rbd块存储服务

5. cephfs共享文件存储

6. RGW对象存储服务

7. 维护rook存储

十、网络

1. 网络概述

2. 网络类型

3. flannel网络插件

4. 网络策略

5. 网络与策略实例

十一、安全

1. 安全上下文

2. 访问控制

3. 认证

4. 鉴权

5. 准入控制

6. 示例

十二、pod调度

1. 调度器概述

2. label标签调度

3. node亲和调度

4. pod亲和调度

5. 污点和容忍度

6. 固定节点调度

十三、系统扩展

1. 自定义资源类型(CRD)

2. 自定义控制器

十四、资源指标与HPA

1. 资源监控及资源指标

2. 监控组件安装

3. 资源指标及其应用

4. 自动弹性缩放

十五、helm

1. helm基础

2. helm安装

3. helm常用命令

4. HelmCharts

5. 自定义Charts

6. helm导出yaml文件

十六、k8s高可用部署

1. kubeadm高可用部署

2. 离线二进制部署k8s

3. 其他高可用部署方式

十七、日常维护

1. 修改节点pod个数上限

2. 集群证书过期更换

3. 更改证书有效期

4. k8s版本升级

5. 添加work节点

6. master节点启用pod调度

7. 集群以外节点控制k8s集群

8. 删除本地集群

9. 日常错误排查

10. 节点维护状态

11. kustomize多环境管理

12. ETCD节点故障修复

13. 集群hosts记录

14. 利用Velero对K8S集群备份还原与迁移

15. 解决K8s Namespace无法正常删除的问题

16. 删除含指定名称的所有资源

十八、k8s考题

1. 准备工作

2. 故障排除

3. 工作负载和调度

4. 服务和网络

5. 存储

6. 集群架构、安装和配置

本文档使用 MrDoc 发布

-

+

首页

4. 鉴权

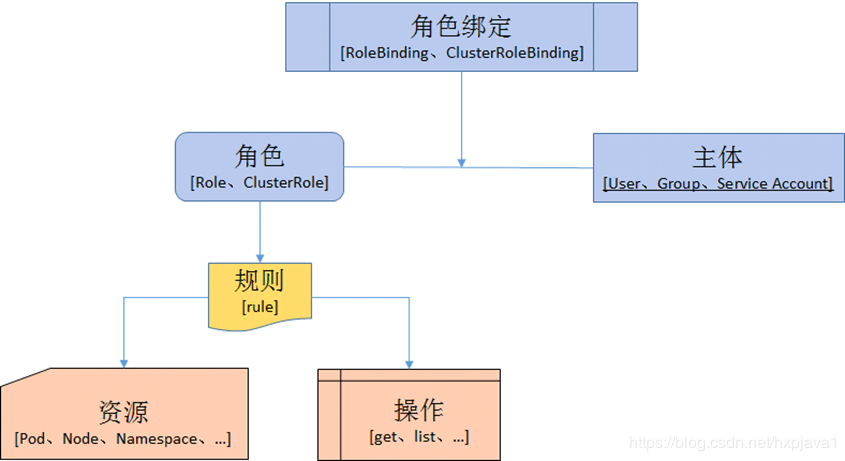

# 一、RBAC 授权模式 1. RBAC的基于“角色”(role)这一核心组件实现了权限指派,它为账号赋予一到多个角色从而让其具有角色之上的权限,其中的账号可以是用户账号、用户组、服务账号及其相关的组等,而同时关联至多个角色的账号所拥有的权限是多个角色之上的权限集合。 2. RBAC具有如下优势 - 对集群中的资源和非资源型URL的权限实现了完整覆盖。 - 整个RBAC完全由少数几个API对象实现,而且同其他API对象一样可以用kubectl或API调用进行操作。 - 支持权限的运行时调整,无须重新启动API Server。 3. RBAC基本概念 - Role:角色,它其实是一组规则,定义了一组对 Kubernetes API 对象的操作权限。 - Subject:被作用者,既可以是“人”,也可以是“机器”,也可以使你在 Kubernetes 里定义的“用户”。 - RoleBinding:定义了“被作用者”和“角色”的绑定关系。  4. RBAC 的 API 资源对象<br />RBAC 引入了 4个新的顶级资源对象:Role、ClusterRole、RoleBinding、ClusterRoleBinding,4种对象类型均可以通过 kubectl 与 API 操作 - Role:作用于名称空间级别,用于定义名称空间内的资源权限集合 - ClusterRole:用于集群级别的资源权限集合。常用于控制Role无法生效的资源类型,这包括集群级别的资源(如Nodes)、非资源类型的端点(如/healthz)和作用于所有名称空间的资源(例如,跨名称空间获取任何资源的权限)。 - RoleBinding用于将Role上的许可权限绑定到一个或一组用户之上,它隶属于且仅能作用于一个名称空间。绑定时,可以引用同一名称中的Role,也可以引用集群级别的ClusterRole。 - ClusterRoleBinding把ClusterRole中定义的许可权限绑定在一个或一组用户之上,它仅可以引用集群级别的ClusterRole。 5. 支持的动作<br />create delete deletecollection get list patch update watch,bind等 6. 支持的资源<br />“services”, “endpoints”, “pods“,"deployments“ **“**jobs”,“configmaps”,“nodes”,“rolebindings”,“clusterroles” # 二、Role and ClusterRole 1. Role表示一组规则权限,权限只会增加(累加权限),不存在一个资源一开始就有很多权限而通过RBAC对其进行减少的操作 2. Role 可以定义在一个 namespace 中,如果想要跨 namespace则可以创建ClusterRole,ClusterRole 具有与 Role相同的权限角色控制能力,不同的是 ClusterRole 是集群级别的,ClusterRole可以用于: - 集群级别的资源控制( 例如 node 访问权限 ) - 非资源型 endpoints( 例如/healthz访问 ) - 所有命名空间资源控制(例如 pods ) 3. Role对象中的rules也称为PolicyRule,用于定义策略规则,不过它不包含规则应用的目标,其可以内嵌的字段包含如下几个。 | apiGroups | string | 包含了资源的API组的名称,支持列表格式指定的多个组,空串("")表示核心组。 | | --- | --- | --- | | resourceNames | string | 规则应用的目标资源名称列表,可选,缺省时意味着指定资源类型下的所有资源。 | | resources | string | 规则应用的目标资源类型组成的列表,例如pods、deployments、daemonsets、roles等,ResourceAll表示所有资源 | | verbs | string | 可应用至此规则匹配到的所有资源类型的操作列表,可用选项有get、list、create、update、patch、watch、proxy、redirect、delete和deletecollection;此为必选字段 | | nonResourceURLs | string | 用于定义用户应该有权限访问的网址列表,它并非名称空间级别的资源,因此只能应用于ClusterRole和ClusterRoleBinding,在Role中提供此字段的目的仅为与ClusterRole在格式上兼容。 | 2. RoleBinding的配置中主要包含两个嵌套的字段subjects和roleRef,其中,subjects的值是一个对象列表,用于给出要绑定的主体,而roleRef的值是单个对象,用于指定要绑定的Role或ClusterRole资源。 - subjects字段的可嵌套字段具体如下。 | apiGroup | string | 要引用的主体所属的API群组,对于ServiceAccount类的主体来说默认为"",而User和Group类主体的默认值为"rbac.authorization.k8s.io" | | --- | --- | --- | | kind | string | 要引用的资源对象(主体)所属的类别,可用值为"User" "Group"和"ServiceAccount"三个,必选字段 | | name | string | 引用的主体的名称,必选字段 | | namespace | string | 引用的主体所属的名称空间,对于非名称空间类型的主体,如"User"和"Group",其值必须为空,否则授权插件将返回错误信息 | - roleRef的可嵌套字段具体如下。 | apiGroup | string | 引用的资源(Role或ClusterRole)所属的API群组,必选字段 | | --- | --- | --- | | kind | string | 引用的资源所属的类别,可用值为Role或ClusterRole,必选字段 | | name | string | 引用的资源的名称 | 3. Resources - Kubernetes 集群内一些资源一般以其名称字符串来表示,这些字符串一般会在 API 的<br />URL 地址中出现;同时某些资源也会包含子资源,例如 logs 资源就属于 pods<br />的子资源,它们的URL格式通常形如如下表示:GET<br />/api/v1/namespaces/{namespace}/pods/{name}/log - 在RBAC角色定义中,如果要引用这种类型的子资源,则需要使用“resource/subre-source”的格式 # 三、RoleBinding and ClusterRoleBinding 1. RoloBinding 可以将角色中定义的权限授予用户或用户组,RoleBinding包含一组权限列表(subjects),权限列表中包含有不同形式的待授予权限资源类型(users,groups, or service accounts); 2. RoloBinding 同样包含对被Bind 的 Role 引用;RoleBinding适用于某个命名空间内授权,而 ClusterRoleBinding 适用于集群范围内的授权 3. RoleBinding 同样可以引用 ClusterRole 来对当前 namespace 内用户、用户组或ServiceAccount 进行授权,这种操作允许集群管理员在整个集群内定义一些通用的ClusterRole,然后在不同的 namespace 中使用RoleBinding 来引用 4. to Subjects - RoleBinding 和 ClusterRoleBinding 可以将 Role 绑定到 Subjects;Subjects可以是 groups、users 或者service accounts - Subjects 中 Users 使用字符串表示,它可以是一个普通的名字字符串,如“alice”;也可以是 email 格式的邮箱地址,如“wangyanglinux@163.com”;甚至是一组字符串形式的数字 ID 。但是 Users 的前缀,system: 是系统保留的,集群管理员应该确保普通用户不会使用这个前缀格式 - Groups 书写格式与 Users 相同,都为一个字符串,并且没有特定的格式要求;同样<br />system: 前缀为系统保留 # 四、常用策略 1. Role+RoleBinding<br />正常使用:某个名称空间级别的权限授权 2. ClusterRole+ClusterRoleBinding<br />正常使用:k8s集群级别的权限授权 3. ClusterRole+RoleBinding<br />交叉使用:其中ClusterRole策略会降级成rolebinding名称空间的策略,效果和role+rolebinding一样,好处就是在名称空间很多的时候,重复权限的配置文件会少一半,而且更灵活

Nathan

2024年6月22日 12:46

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文件

Docx文件

分享

链接

类型

密码

更新密码