Kubernetes

一、基础知识

1. 概念和术语

2. Kubernetes特性

3. 集群组件

4. 抽象对象

5. 镜像加速下载

二、安装部署kubeadm

1. 基础环境准备

2. 安装runtime容器(Docker)

3. 安装runtime容器(Contained)

4. Containerd进阶使用

5. 部署kubernets集群

6. 部署calico网络组件

7. 部署NFS文件存储

8. 部署ingress-nginx代理

9. 部署helm包管理工具

10. 部署traefik代理

11. 部署dashboard管理面板(官方)

12. 部署kubesphere管理面板(推荐)

12. 部署metrics监控组件

13. 部署Prometheus监控

14. 部署elk日志收集

15. 部署Harbor私有镜像仓库

16. 部署minIO对象存储

17. 部署jenkins持续集成工具

三、kubectl命令

1. 命令格式

2.node操作常用命令

3. pod常用命令

4.控制器常用命令

5.service常用命令

6.存储常用命令

7.日常命令总结

8. kubectl常用命令

四、资源对象

1. K8S中的资源对象

2. yuml文件

3. Kuberbetes YAML 字段大全

4. 管理Namespace资源

5. 标签与标签选择器

6. Pod资源对象

7. Pod生命周期与探针

8. 资源需求与限制

9. Pod服务质量(优先级)

五、资源控制器

1. Pod控制器

2. ReplicaSet控制器

3. Deployment控制器

4. DaemonSet控制器

5. Job控制器

6. CronJob控制器

7. StatefulSet控制器

8. PDB中断预算

六、Service和Ingress

1. Service资源介绍

2. 服务发现

3. Service(ClusterIP)

4. Service(NodePort)

5. Service(LoadBalancer)

6. Service(ExternalName)

7. 自定义Endpoints

8. HeadlessService

9. Ingress资源

10. nginx-Ingress案例

七、Traefik

1. 知识点梳理

2. 简介

3. 部署与配置

4. 路由(IngressRoute)

5. 中间件(Middleware)

6. 服务(TraefikService)

7. 插件

8. traefikhub

9. 配置发现(Consul)

10. 配置发现(Etcd)

八、存储

1. 配置集合ConfigMap

6. downwardAPI存储卷

3. 临时存储emptyDir

2. 敏感信息Secret

5. 持久存储卷

4. 节点存储hostPath

7. 本地持久化存储localpv

九、rook

1. rook简介

2. ceph

3. rook部署

4. rbd块存储服务

5. cephfs共享文件存储

6. RGW对象存储服务

7. 维护rook存储

十、网络

1. 网络概述

2. 网络类型

3. flannel网络插件

4. 网络策略

5. 网络与策略实例

十一、安全

1. 安全上下文

2. 访问控制

3. 认证

4. 鉴权

5. 准入控制

6. 示例

十二、pod调度

1. 调度器概述

2. label标签调度

3. node亲和调度

4. pod亲和调度

5. 污点和容忍度

6. 固定节点调度

十三、系统扩展

1. 自定义资源类型(CRD)

2. 自定义控制器

十四、资源指标与HPA

1. 资源监控及资源指标

2. 监控组件安装

3. 资源指标及其应用

4. 自动弹性缩放

十五、helm

1. helm基础

2. helm安装

3. helm常用命令

4. HelmCharts

5. 自定义Charts

6. helm导出yaml文件

十六、k8s高可用部署

1. kubeadm高可用部署

2. 离线二进制部署k8s

3. 其他高可用部署方式

十七、日常维护

1. 修改节点pod个数上限

2. 集群证书过期更换

3. 更改证书有效期

4. k8s版本升级

5. 添加work节点

6. master节点启用pod调度

7. 集群以外节点控制k8s集群

8. 删除本地集群

9. 日常错误排查

10. 节点维护状态

11. kustomize多环境管理

12. ETCD节点故障修复

13. 集群hosts记录

14. 利用Velero对K8S集群备份还原与迁移

15. 解决K8s Namespace无法正常删除的问题

16. 删除含指定名称的所有资源

十八、k8s考题

1. 准备工作

2. 故障排除

3. 工作负载和调度

4. 服务和网络

5. 存储

6. 集群架构、安装和配置

本文档使用 MrDoc 发布

-

+

首页

2. 敏感信息Secret

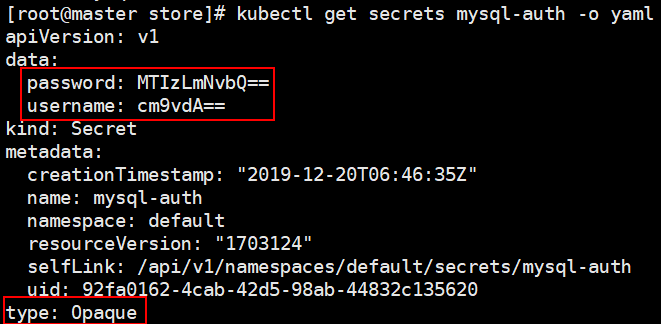

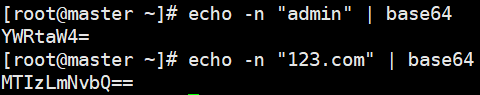

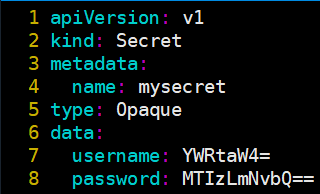

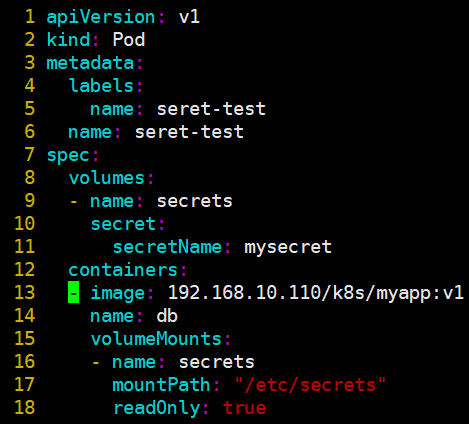

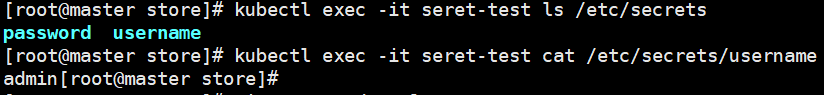

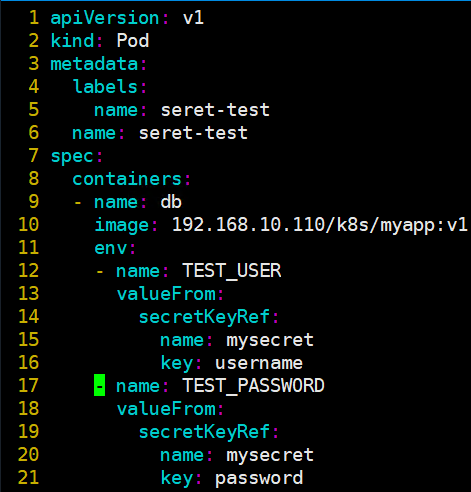

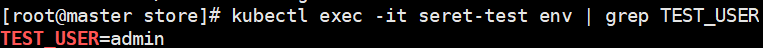

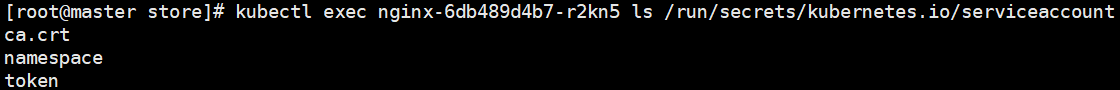

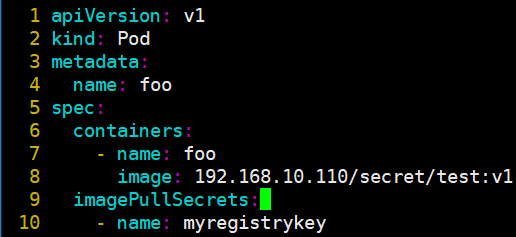

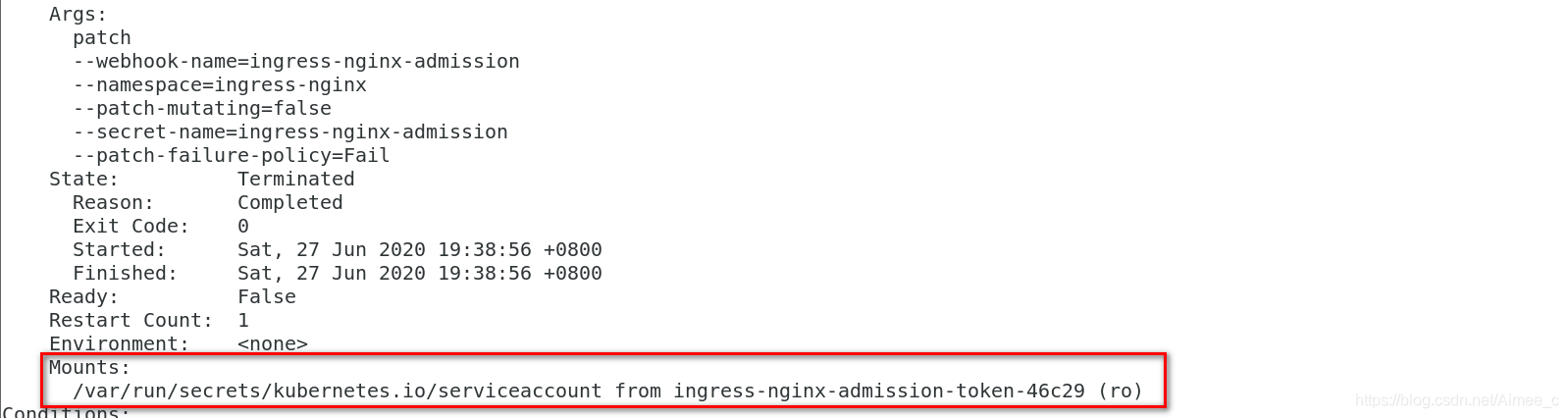

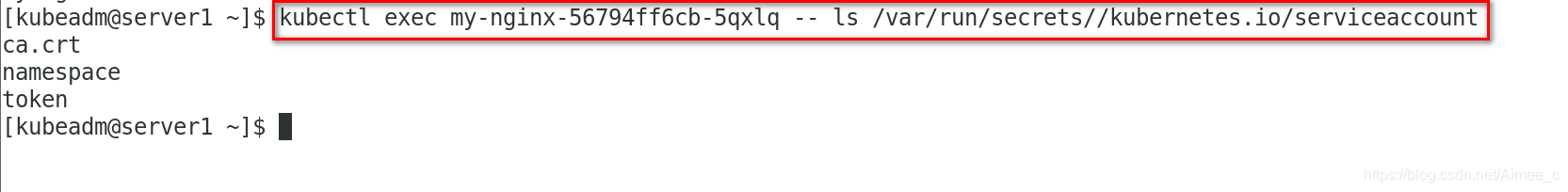

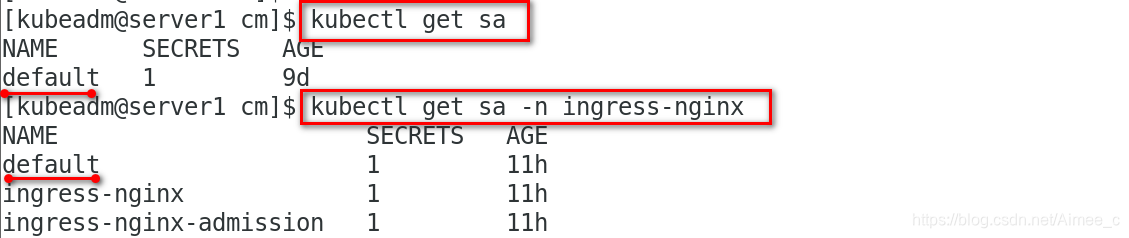

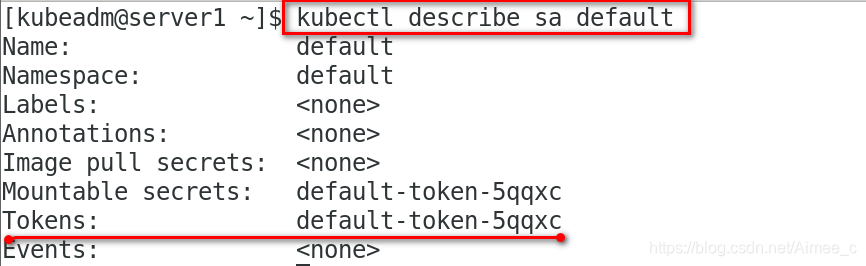

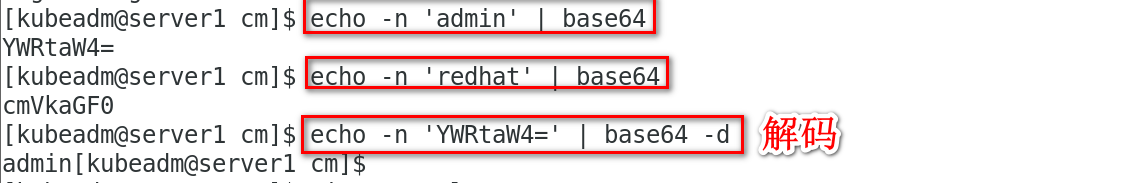

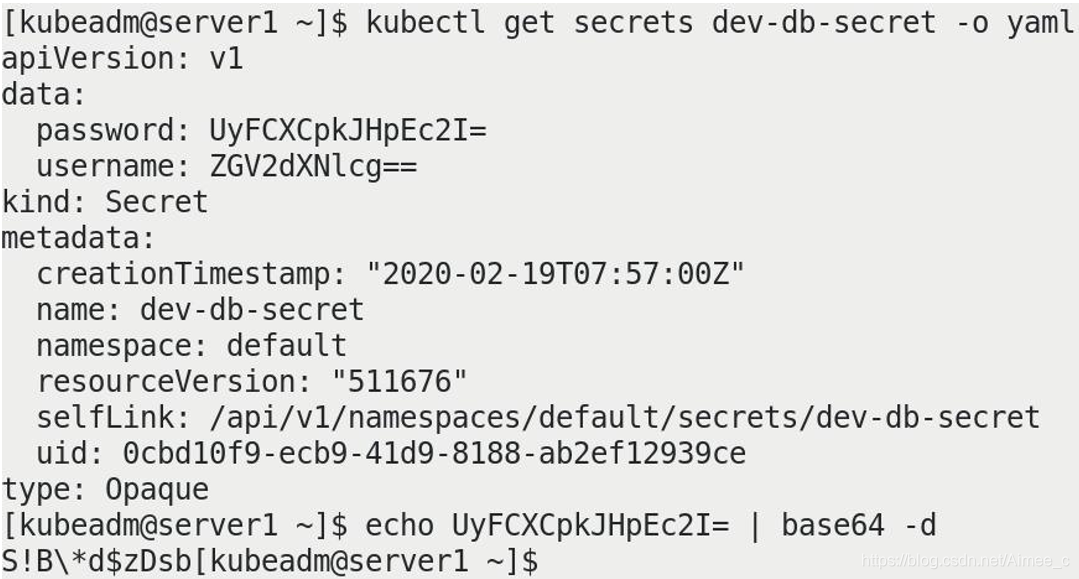

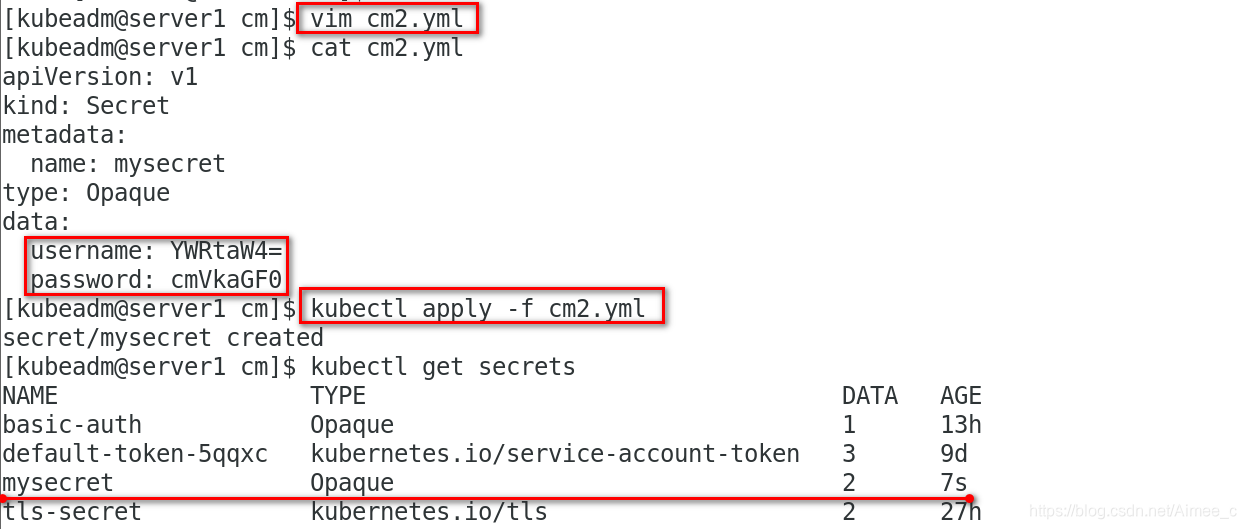

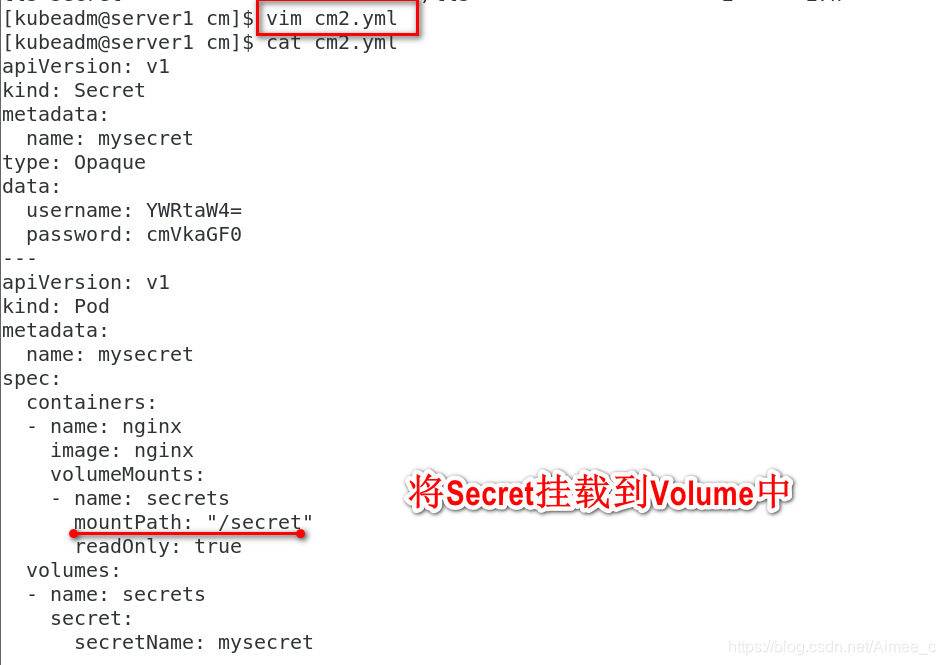

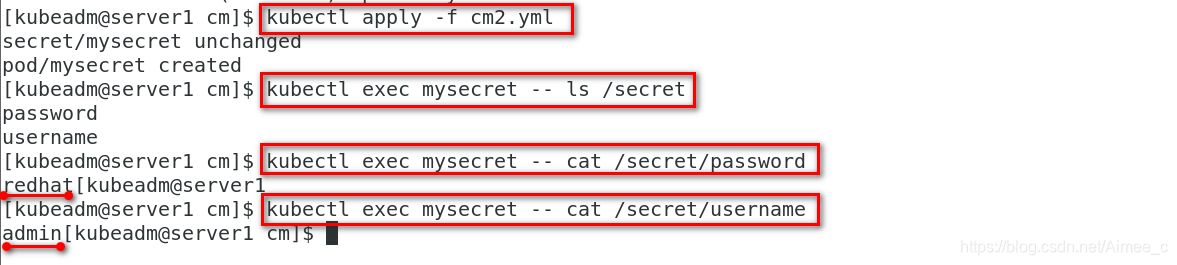

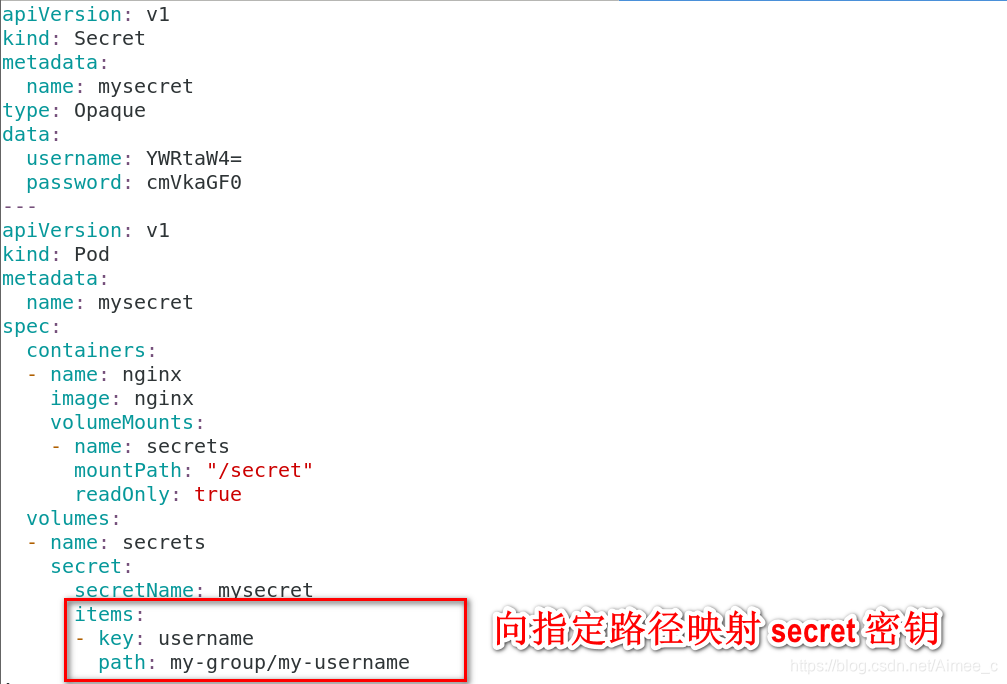

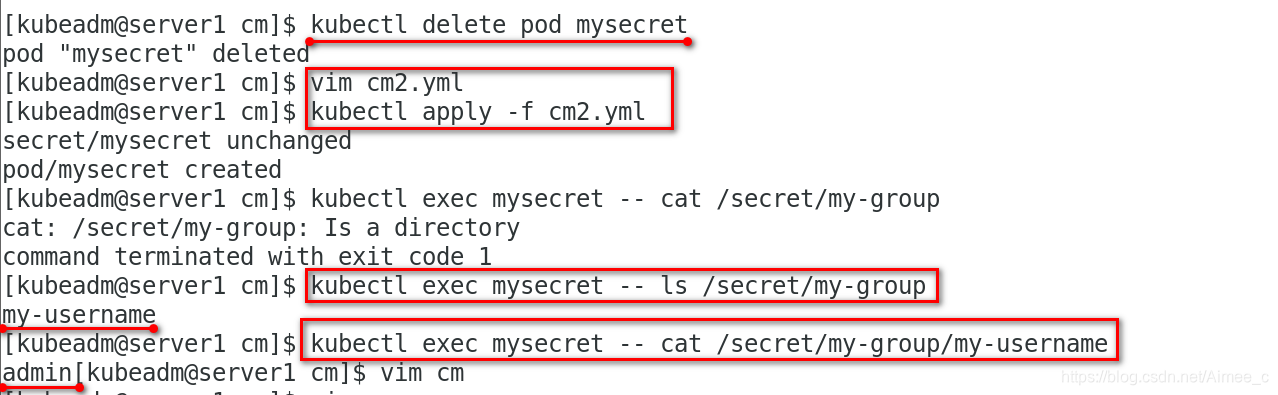

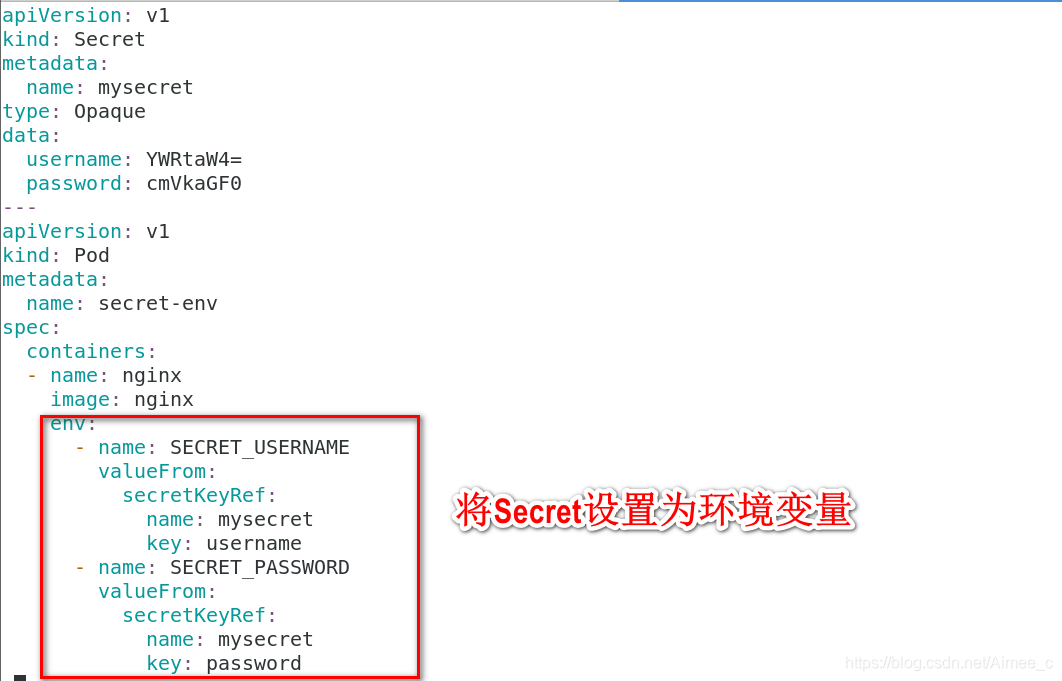

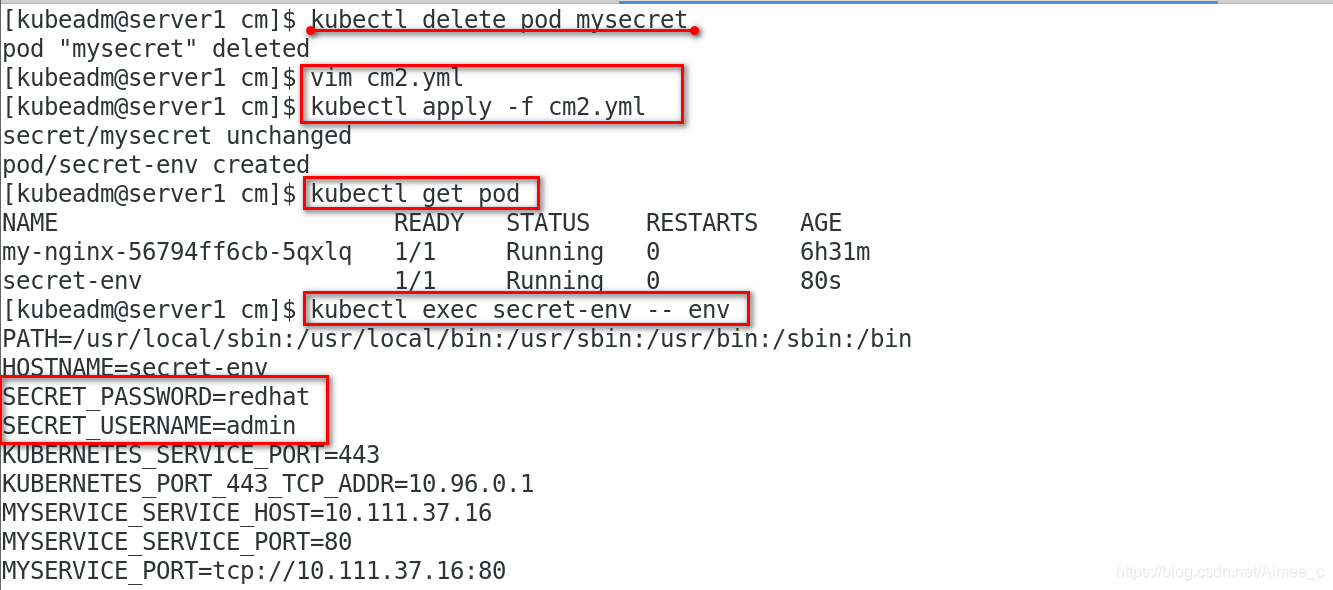

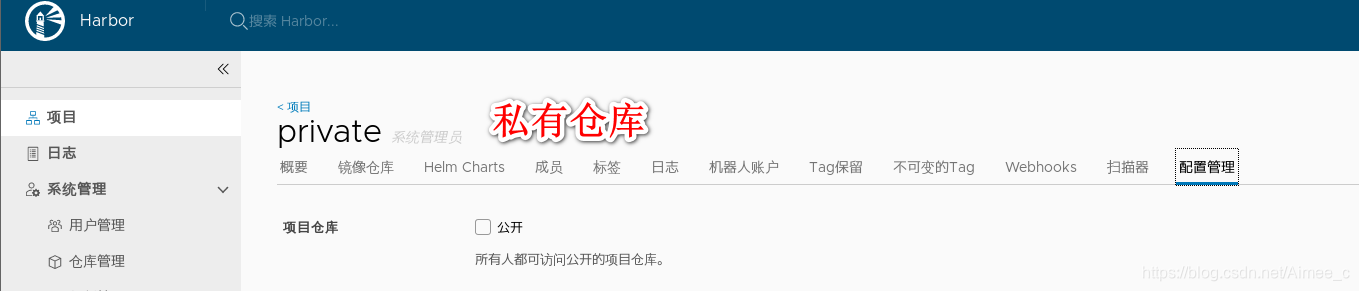

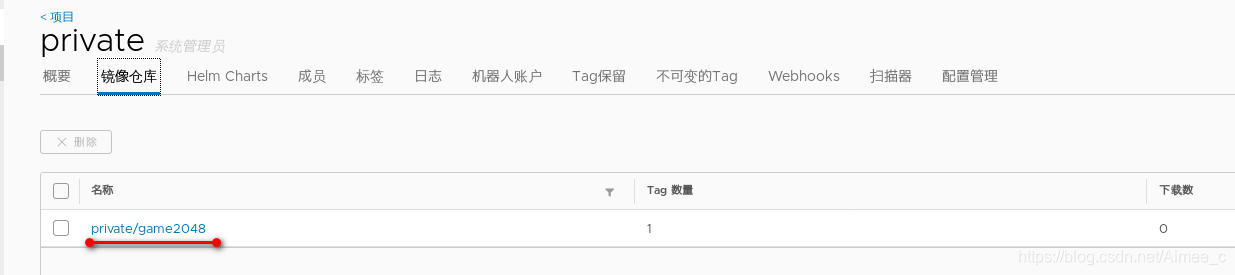

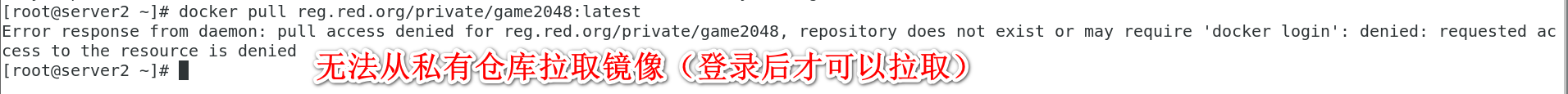

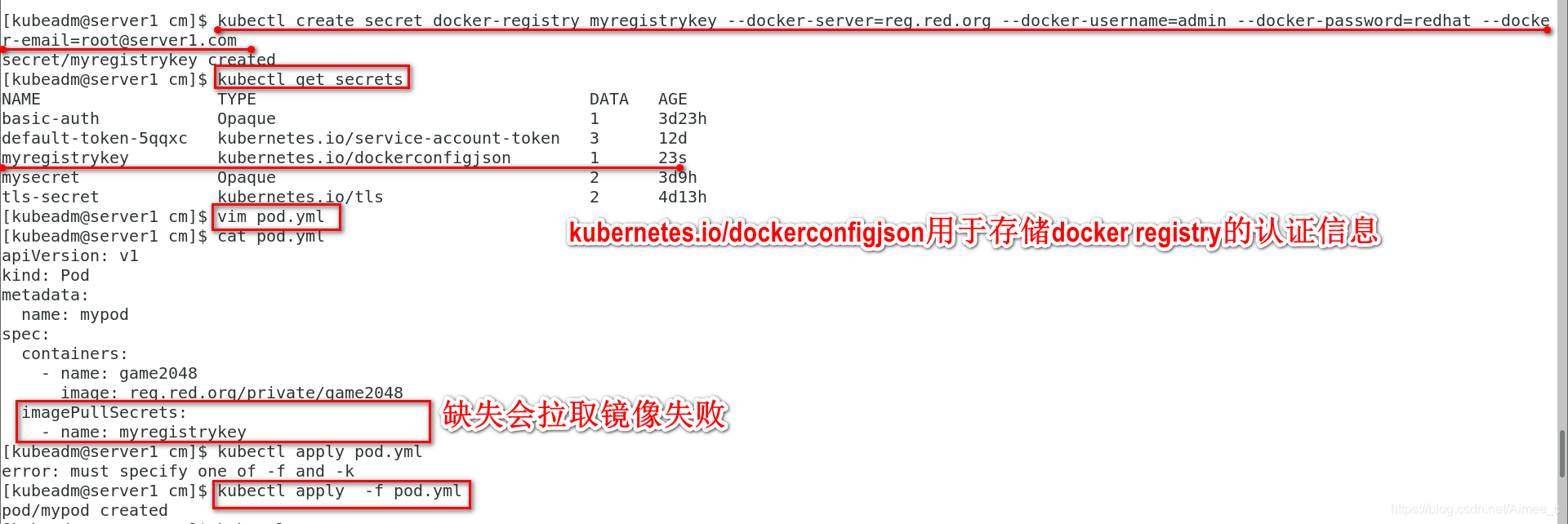

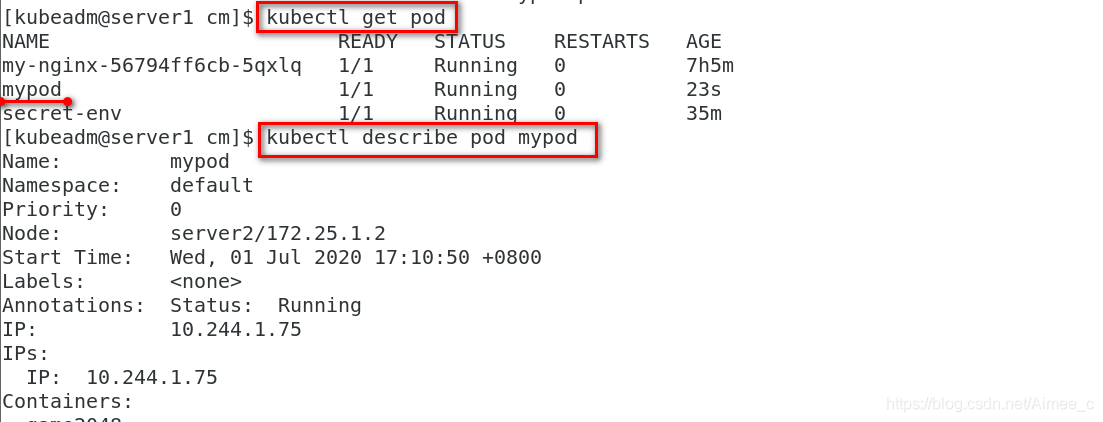

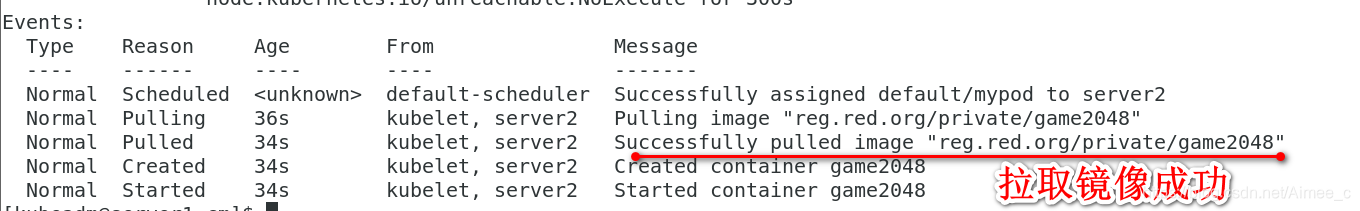

## 一、secret概述 1. Secret对象存储数据以键值方式存储数据,在Pod资源中通过环境变量或存储卷进行数据访问。Secret对象仅会被分发至调用了此对象的Pod资源所在的工作节点,且只能由节点将其存储于内存中。Secret对象的数据的存储及打印格式为Base64编码的字符串,因此用户在创建Secret对象时也要提供此种编码格式的数据。 2. Secret对象主要有两种用途,一是作为存储卷注入到Pod上由容器应用程序所使用,二是用于kubelet为Pod里的容器拉取镜像时向私有仓库提供认证信息。使用ServiceAccount资源自建的Secret对象是一种更具安全性的方式。 3. Secret资源主要由四种类型组成 - Opaque:自定义数据内容;base64编码,用来存储密码、密钥、信息、证书等数据,类型标识符为generic。 - kubernetes.io/service-account-token:Service Account的认证信息,可在创建Service Accout时由Kubernetes自动创建。 - kubernetes.io/dockerconfigjson:用来存储Docker镜像仓库的认证信息,类型标识为docker-registry。 - kubernetes.io/tls:用于为SSL通信模式存储证书和私钥文件,命令式创建时类型标识为tls。 ## 二、Opaque ### 通过命令创建资源 > 使用 `“kubectl createsecret generic <SECRET_NAME>--from-literal=key=value”` 命令直接进行创建 - 创建了一个名为mysql-auth的Secret对象,用户名为root,密码为123.com<br />`# kubectl create secret generic mysql-auth --from-literal=username=root --from-literal=password=123.com` - 查看资源详细信息<br /> ### 通过文件创建资源 > 使用“ `kubectl create secret generic <SECRET_NAME> --from-file[=KEY1]=/PATH/TO/FILE` ”命令加载认证文件内容并生成为Secret对象 ```bash [root@k8s-master redis-ssl]# ls ca.crt [root@k8s-master redis-ssl]# kubectl create secret generic redis-ca --from-file=ca.crt=ca.crt secret/redis-ca created [root@k8s-master redis-ssl]# kubectl describe secrets redis-ca Name: redis-ca Namespace: default Labels: <none> Annotations: <none> Type: Opaque Data ==== ca.crt: 1895 bytes ``` ### 使用Secret清单创建 - Opaque 类型的数据是一个 map 类型,要求 value 是 base64 编码格式  - 创建资源清单文件  - 或者将用户名和密码保存至文件中 ```yaml apiVersion: v1 kind: Secret metadata: name: thanos-objectstorage type: Opaque stringData: key.yaml: | username: YWRtaW4= passowrd: MTIzLmNvbQ== ``` ### 将secret挂载到volume中 - 创建pod资源清单  - 查看pod信息  ### 将secret导入到环境变量中 - 创建pod资源清单  - 查看pod信息  ## 三、Service Account 1. Service Account 用来访问 Kubernetes API,由 Kubernetes自动创建,并且会自动挂载到Pod的/run/secrets/kubernetes.io/serviceaccount目录中 2. 验证 - 创建nginx资源<br />`# kubectl run nginx --image nginx` - 查看资源信息  ## 四、docker config json 1. 使用 Kuberctl 创建 docker registry 认证的 secret<br />`kubectl create secret docker-registry myregistrykey --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAIL` 2. 在创建 Pod 的时候,通过imagePullSecrets来引用刚创建的 `myregistrykey`  ## 五、TLS 1. 使用“kubectl create secret tls <SECRET_NAME> --cert=--key=”命令加载TLS文件内容并生成secret对象 - 将TLS密钥认证文件创建secret对象 ```bash [root@k8s-master redis-ssl]# ls redis.crt redis.key [root@k8s-master redis-ssl]# kubectl create secret tls redis-tls --key=redis.key --cert=redis.crt secret/redis-tls created [root@k8s-master redis-ssl]# kubectl describe secrets redis-tls Name: redis-tls Namespace: default Labels: <none> Annotations: <none> Type: kubernetes.io/tls Data ==== tls.crt: 1407 bytes tls.key: 1679 bytes ``` - [1.Secret配置管理介绍](#1Secret_1) - [2.创建Secret](#2Secret_47) - - [2.1 从文件中创建Secret](#21_Secret_48) - [2.2 编写一个 secret 对象](#22__secret__59) - [3.将Secret挂载到Volume中](#3SecretVolume_84) - [4.向指定路径映射 secret 密钥](#4_secret__129) - [5.将Secret设置为环境变量](#5Secret_177) - [6.存储docker registry的认证信息](#6docker_registry_230) **Secret 对象类型用来保存敏感信息,例如密码、OAuth 令牌和 ssh key。 敏感信息放在 secret 中比放在 Pod 的定义或者容器镜像中来说更加安全和灵活。** **Pod 可以用两种方式使用 secret:<br />• 作为 volume 中的文件被挂载到 pod 中的一个或者多个容器里。<br />• 当 kubelet 为 pod 拉取镜像时使用。** **Secret的类型:<br />• Service Account:Kubernetes 自动创建包含访问 API 凭据的 secret,并自动修改 pod 以使用此类型的 secret。** **• Opaque:使用base64编码存储信息,可以通过base64 --decode解码获得原始数据, 因此安全性弱。** **• kubernetes.io/dockerconfigjson:用于存储docker registry的认证信息。** `kubectl describe pod -n ingress-nginx`<br />**serviceaccout 创建时 Kubernetes 会默认创建对应的 secret。对应的 secret 会自动挂载到Pod 的 /run/secrets/kubernetes.io/serviceaccount 目录中**<br /> <br />**在每一个namespace的sa都有一个默认的default用来使得pod连接apiserver<br />每个namespace下有一个名为default的默认的ServiceAccount对象<br />ServiceAccount里有一个名为Tokens的可以作为Volume一样被Mount到Pod里的Secret,当Pod启动时这个Secret会被自动Mount到Pod的指定目录下,用来协助完成Pod中的进程访问API Server时的身份鉴权过程。** ```bash [kubeadm@server1 cm]$ kubectl get sa NAME SECRETS AGE default 1 9d [kubeadm@server1 cm]$ kubectl get sa -n ingress-nginx NAME SECRETS AGE default 1 11h ingress-nginx 1 11h ingress-nginx-admission 1 11h [kubeadm@server1 ~]$ kubectl describe sa default Name: default Namespace: default Labels: <none> Annotations: <none> Image pull secrets: <none> Mountable secrets: default-token-5qqxc Tokens: default-token-5qqxc Events: <none> ```   --- ## 2.1 从文件中创建Secret **`echo -n 'admin' > ./username.txt`<br />`echo -n 'redhat' > ./password.txt`<br />`kubectl create secret generic db-user-pass --from-file=./username.txt --fromfile=./password.txt`<br />`kubectl get secrets` ##Opaque Secret 其value为base64编码后的值。<br />如果密码具有特殊字符,则需要使用 \ 字符对其进行转义,执行以下命令:<br />`kubectl create secret generic dev-db-secret --from-literal=username=devuser --from-literal=password=S\!B\\*d\$zDsb`**<br /> **默认情况下 kubectl get和kubectl describe 为了安全是不会显示密码的内容,可以 通过以下方式查看:**<br /> --- ## 2.2 编写一个 secret 对象 ```bash [kubeadm@server1 cm]$ vim cm2.yml [kubeadm@server1 cm]$ cat cm2.yml apiVersion: v1 kind: Secret metadata: name: mysecret type: Opaque data: username: YWRtaW4= password: cmVkaGF0 [kubeadm@server1 cm]$ kubectl apply -f cm2.yml secret/mysecret created [kubeadm@server1 cm]$ kubectl get secrets NAME TYPE DATA AGE basic-auth Opaque 1 13h default-token-5qqxc kubernetes.io/service-account-token 3 9d mysecret Opaque 2 7s tls-secret kubernetes.io/tls 2 27h ```  --- ```bash [kubeadm@server1 cm]$ vim cm2.yml [kubeadm@server1 cm]$ cat cm2.yml apiVersion: v1 kind: Secret metadata: name: mysecret type: Opaque data: username: YWRtaW4= password: cmVkaGF0 --- apiVersion: v1 kind: Pod metadata: name: mysecret spec: containers: - name: nginx image: nginx volumeMounts: - name: secrets mountPath: "/secret" readOnly: true volumes: - name: secrets secret: secretName: mysecret [kubeadm@server1 cm]$ kubectl apply -f cm2.yml secret/mysecret unchanged pod/mysecret created [kubeadm@server1 cm]$ kubectl exec mysecret -- ls /secret password username [kubeadm@server1 cm]$ kubectl exec mysecret -- cat /secret/password redhat [kubeadm@server1 cm]$ kubectl exec mysecret -- cat /secret/username admin ```   --- ```bash [kubeadm@server1 cm]$ cat cm2.yml apiVersion: v1 kind: Secret metadata: name: mysecret type: Opaque data: username: YWRtaW4= password: cmVkaGF0 --- apiVersion: v1 kind: Pod metadata: name: mysecret spec: containers: - name: nginx image: nginx volumeMounts: - name: secrets mountPath: "/secret" readOnly: true volumes: - name: secrets secret: secretName: mysecret items: - key: username path: my-group/my-username [kubeadm@server1 cm]$ kubectl delete pod mysecret pod "mysecret" deleted [kubeadm@server1 cm]$ vim cm2.yml [kubeadm@server1 cm]$ kubectl apply -f cm2.yml secret/mysecret unchanged pod/mysecret created [kubeadm@server1 cm]$ kubectl exec mysecret -- ls /secret/my-group my-username [kubeadm@server1 cm]$ kubectl exec mysecret -- cat /secret/my-group/my-username ```   --- ```bash [kubeadm@server1 cm]$ cat cm2.yml apiVersion: v1 kind: Secret metadata: name: mysecret type: Opaque data: username: YWRtaW4= password: cmVkaGF0 --- apiVersion: v1 kind: Pod metadata: name: secret-env spec: containers: - name: nginx image: nginx env: - name: SECRET_USERNAME valueFrom: secretKeyRef: name: mysecret key: username - name: SECRET_PASSWORD valueFrom: secretKeyRef: name: mysecret key: password [kubeadm@server1 cm]$ kubectl delete pod mysecret pod "mysecret" deleted [kubeadm@server1 cm]$ vim cm2.yml [kubeadm@server1 cm]$ kubectl apply -f cm2.yml secret/mysecret unchanged pod/secret-env created [kubeadm@server1 cm]$ kubectl get pod NAME READY STATUS RESTARTS AGE my-nginx-56794ff6cb-5qxlq 1/1 Running 0 6h31m secret-env 1/1 Running 0 80s [kubeadm@server1 cm]$ kubectl exec secret-env -- env PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin HOSTNAME=secret-env SECRET_PASSWORD=redhat SECRET_USERNAME=admin ``` <br /> **环境变量读取Secret很方便,但无法支撑Secret动态更新。** --- **kubernetes.io/dockerconfigjson用于存储docker registry的认证信息.**<br />   ```bash [kubeadm@server1 cm]$ kubectl create secret docker-registry myregistrykey --docker-server=reg.red.org --docker-username=admin --docker-password=redhat --docker-email=root@server1.com secret/myregistrykey created [kubeadm@server1 cm]$ kubectl get secrets NAME TYPE DATA AGE basic-auth Opaque 1 3d23h default-token-5qqxc kubernetes.io/service-account-token 3 12d myregistrykey kubernetes.io/dockerconfigjson 1 23s mysecret Opaque 2 3d9h tls-secret kubernetes.io/tls 2 4d13h [kubeadm@server1 cm]$ vim pod.yml [kubeadm@server1 cm]$ cat pod.yml apiVersion: v1 kind: Pod metadata: name: mypod spec: containers: - name: game2048 image: reg.red.org/private/game2048 imagePullSecrets: - name: myregistrykey [kubeadm@server1 cm]$ kubectl apply -f pod.yml pod/mypod created [kubeadm@server1 cm]$ kubectl get pod NAME READY STATUS RESTARTS AGE my-nginx-56794ff6cb-5qxlq 1/1 Running 0 7h5m mypod 1/1 Running 0 23s secret-env 1/1 Running 0 35m [kubeadm@server1 cm]$ kubectl describe pod mypod Name: mypod Namespace: default Priority: 0 Node: server2/172.25.1.2 Start Time: Wed, 01 Jul 2020 17:10:50 +0800 Labels: <none> Annotations: Status: Running IP: 10.244.1.75 IPs: IP: 10.244.1.75 Events: Type Reason Age From Message ---- ------ ---- ---- ------- Normal Scheduled <unknown> default-scheduler Successfully assigned default/mypod to server2 Normal Pulling 36s kubelet, server2 Pulling image "reg.red.org/private/game2048" Normal Pulled 34s kubelet, server2 Successfully pulled image "reg.red.org/private/game2048" Normal Created 34s kubelet, server2 Created container game2048 Normal Started 34s kubelet, server2 Started container game2048 ```

Nathan

2024年6月22日 12:46

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文件

Docx文件

分享

链接

类型

密码

更新密码