Kafka

Kafka多网络监听与内外网分流配置

本文档使用 MrDoc 发布

-

+

首页

Kafka多网络监听与内外网分流配置

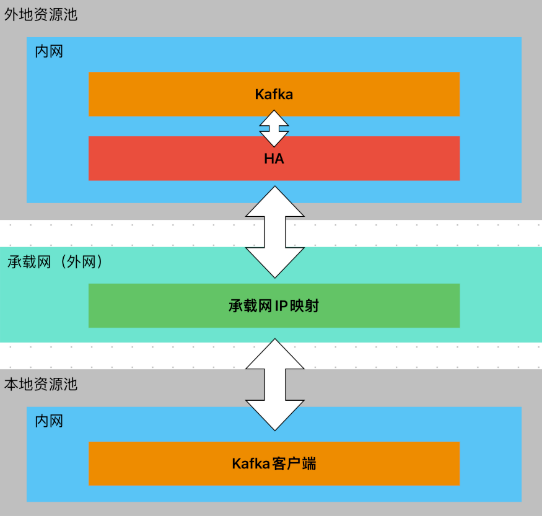

## 一、背景与目标 在实际生产环境中,Kafka Broker 往往部署在**多网络环境**下,例如: * 双网卡服务器(业务网 / 管理网) * 内网 + NAT 映射公网 * 物理网络 + Kubernetes 虚拟网络 * 不同安全域、不同网段的隔离网络 此类场景的核心诉求并非“公网 / 内网”的语义划分,而是: > **通过多监听器实现网络分流:** > > * **一类网络专用于 Kafka Broker 之间的内部通信** > * **另一类网络专用于客户端对外收发消息** Kafka 官方通过 `listeners` 与 `advertised.listeners` 机制,原生支持该能力。  --- ## 二、核心概念说明 ### 总结性定义 * **listeners** 指明 Kafka 当前节点**在本机监听哪些网卡 / 地址** * **advertised.listeners** 指明 Kafka 对外(客户端 / 其他 Broker)**公布的可访问地址** 这两者的职责必须严格区分,否则极易引发连接异常。 --- ## 三、listeners 配置详解 ### 3.1 定义 `listeners` 用于指定 **Kafka Broker 实际绑定并监听的 IP 和端口**。 ### 3.2 示例说明 假设服务器具备两张网卡: * 内网:`192.168.0.213` * 外网:`101.89.163.1` #### 仅监听内网 ```properties listeners=PLAINTEXT://192.168.0.213:9092 ``` * Kafka 仅接收来自内网网卡的请求 * 外网无法直接访问 #### 仅监听外网 ```properties listeners=PLAINTEXT://101.89.163.1:9092 ``` * Kafka 仅接收来自外网网卡的请求 * 所有流量(含 Broker 间通信)均走外网 #### 监听所有网卡 ```properties listeners=PLAINTEXT://0.0.0.0:9092 ``` * Kafka 在所有可用网卡上监听 * 实际生产中不推荐,安全边界不清晰 ### 3.3 小结 > **listeners 决定 Kafka 接收来自“哪个网卡”的连接请求** --- ## 四、advertised.listeners 配置详解 ### 4.1 定义 `advertised.listeners` 用于指定 Kafka **向外部公布的访问地址**,即: * 客户端连接 Kafka 后获取的 Broker 地址 * Broker 之间相互通信时使用的地址 ### 4.2 Kafka Broker 地址发现机制 Kafka **不会**在配置文件中显式列出集群中其他 Broker 的地址,其地址发现流程如下: 1. Broker 启动后向 **ZooKeeper**(或 KRaft)注册 2. 同时上报自身的通信地址: * 优先使用 `advertised.listeners` * 若未配置,则退化使用 `listeners` 3. Broker 从注册中心获取其他节点的地址 4. 客户端首次连接任意 Broker 后: * Broker 将 **整个集群的地址列表** 返回给客户端 * 客户端后续请求将直接访问对应的 Broker ### 4.3 示例配置 ```properties listeners=PLAINTEXT://192.168.0.213:9092 advertised.listeners=PLAINTEXT://101.89.163.1:9092 ``` 含义: * Kafka 实际监听内网 * 对外公布外网地址 --- ## 五、典型使用场景分析 ### 5.1 仅内网访问 Kafka ```properties listeners=PLAINTEXT://192.168.0.213:9092 ``` * Broker 间通信:内网 * 客户端访问:内网 * 结构最简单,适用于纯内网环境 --- ### 5.2 需要外网访问 Kafka #### 5.2.1 服务器具备真实外网网卡 ```properties listeners=PLAINTEXT://101.89.163.1:9092 ``` * 所有通信均走外网 * 能工作,但存在以下问题: * Broker 内部流量暴露 * 网络成本高 * 安全控制复杂 不推荐作为长期方案。 --- #### 5.2.2 服务器无外网网卡(NAT / 端口映射) 此类场景下,Kafka **无法监听一个不存在于本机的 IP**。 正确配置方式如下: ```properties listeners=PLAINTEXT://192.168.0.213:9092 advertised.listeners=PLAINTEXT://101.89.163.1:9092 ``` ##### 客户端访问流程 1. 客户端访问 `101.89.163.1:9092` 2. 请求经 NAT / 端口映射转发至 `192.168.0.213:9092` 3. Kafka 返回集群 Broker 地址(来自 `advertised.listeners`) 4. 客户端使用返回的外网地址继续访问集群 ##### 若不配置 advertised.listeners 的后果 客户端启动时将报错: ```text Connection to node -1 [192.168.0.213:9092] could not be established ``` 原因: * Broker 将 `listeners`(内网地址)注册到 ZooKeeper * 客户端无法访问该内网地址 --- ### 5.2.3 客户端为何必须获取全量 Broker 地址 Kafka 客户端允许仅配置 **一个 bootstrap broker**,但必须: * 能访问集群中任意 Broker * 支持 leader 切换、分区迁移、负载均衡 因此,**advertised.listeners 是客户端可用性的关键配置项**。 --- ## 六、内外网分流(生产推荐方案) ### 6.1 设计目标 * **Broker 间通信走内网** * **客户端访问走外网** * 网络职责清晰、成本可控、安全可管 Kafka 通过多 Listener 原生支持该模型。 --- ### 6.2 场景一:无真实外网网卡(NAT / 映射) ```properties listener.security.protocol.map=INTERNAL:PLAINTEXT,EXTERNAL:PLAINTEXT listeners=INTERNAL://192.168.0.213:9092,EXTERNAL://192.168.0.213:19092 advertised.listeners=INTERNAL://192.168.0.213:9092,EXTERNAL://101.89.163.9:19092 inter.broker.listener.name=INTERNAL ``` #### 行为说明 * INTERNAL: * Broker 间通信 * 内网直连 * EXTERNAL: * 实际监听内网 * 对外公布外网地址 * 流量经 NAT 转发 --- ### 6.3 场景二:具备真实外网网卡 ```properties listener.security.protocol.map=INTERNAL:PLAINTEXT,EXTERNAL:PLAINTEXT listeners=INTERNAL://192.168.0.213:9092,EXTERNAL://101.89.163.9:19092 advertised.listeners=INTERNAL://192.168.0.213:9092,EXTERNAL://101.89.163.9:19092 inter.broker.listener.name=INTERNAL ``` #### 行为说明 * INTERNAL: * 内网通信 * Broker 内部专用 * EXTERNAL: * 外网直连 * 客户端直接访问 Broker --- ## 七、配置差异对比总结 | 场景 | EXTERNAL listeners IP | EXTERNAL advertised IP | | ----- | --------------------- | ---------------------- | | 无外网网卡 | 内网 IP | 外网 IP | | 有外网网卡 | 外网 IP | 外网 IP | --- ## 八、最佳实践建议 1. **始终配置 advertised.listeners** 2. **Broker 间通信必须使用专用 INTERNAL listener** 3. **外部访问与内部通信严格分离** 4. **避免 0.0.0.0 监听生产流量** 5. **Kubernetes / 云环境下尤为重要** --- ## 九、结论 Kafka 的 `listeners` 与 `advertised.listeners` 并非冗余配置,而是: > **Kafka 多网络、跨安全域、跨部署形态的核心设计能力** 合理使用多 Listener 架构,可以在不引入额外组件的前提下,实现: * 网络分流 * 安全隔离 * 成本控制 * 架构规范化 该模式适用于物理机、虚拟机、云环境及 Kubernetes 等多种部署形态,建议作为生产环境的**标准配置方案**。

Nathan

2025年12月25日 16:52

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

PDF文件

Docx文件

分享

链接

类型

密码

更新密码